es.hideout-lastation.com

es.hideout-lastation.com

Cifrado de datos: lo que necesita saber

Estás siendo observado. Los gobiernos de todo el mundo tienen sistemas secretos que espían a sus ciudadanos cada hora de cada día. Estos sistemas fueron diseñados para proteger a las personas de las amenazas de terrorismo internacional y nacional, pero dado que son manejadas por humanos, tienden a ser utilizadas inapropiadamente también, como este empleado de la Agencia de Seguridad Nacional que espió a 9 mujeres hasta que finalmente fue atrapado.

Por supuesto, no solo los gobiernos hacen esto, las personas que saben y tienen la capacidad de hackear y plantar software malicioso en los dispositivos también lo hacen todos los días. Las víctimas pueden ser personas normales como tú y como yo, y lo máximo que perderemos es algo de privacidad (como que nuestros mensajes privados sean leídos por otra persona, no espeluznantes en absoluto). Pero a un nivel más alto, las compañías a menudo son atacadas y pierden información de millones a miles de millones de dólares .

¿Cómo es esto posible? Es un cifrado pobre en dispositivos con configuraciones de seguridad débiles o el atacante está muy avanzado y tiene las habilidades y máquinas necesarias que pueden penetrar incluso en fortalezas .

Grandes palabras, wow, y espero que hayan llamado tu atención . Puede sonarle de ciencia ficción, pero esto sucede a diario. Incluso mientras estás leyendo esto. Pero lo bueno es que hay varias medidas en las que puede proteger sus datos de estos elementos defectuosos mediante el cifrado con la ayuda de fabricantes de dispositivos y expertos en seguridad, y este artículo intenta explicar cómo funciona el cifrado para hacer exactamente esto.

Grandes palabras, wow, y espero que hayan llamado tu atención . Puede sonarle de ciencia ficción, pero esto sucede a diario. Incluso mientras estás leyendo esto. Pero lo bueno es que hay varias medidas en las que puede proteger sus datos de estos elementos defectuosos mediante el cifrado con la ayuda de fabricantes de dispositivos y expertos en seguridad, y este artículo intenta explicar cómo funciona el cifrado para hacer exactamente esto.Primero, ¿por qué es importante el cifrado?

Buena pregunta. Considere un escenario en el que un sistema está protegido con contraseña sin inicios de sesión anónimos ni uso no autorizado . Sin embargo, si alguien quiere acceder a sus datos, simplemente puede restablecerlos de fábrica. El objetivo de cifrar sus datos, por otro lado, es proteger sus archivos incluso si alguien obtiene acceso ilegal a ellos .

Otra forma de ver esto es si le robaron su teléfono, computadora portátil o computadora de escritorio, puede decir que está protegido por contraseña, pero eso es fácil de evitar . El ladrón puede simplemente quitar la tarjeta SD o el disco duro y montarlo en otro lugar, y ya tendrán acceso a sus archivos. Pero si cifras tus datos, nadie podrá acercarse a tus datos .

Otra forma de ver esto es si le robaron su teléfono, computadora portátil o computadora de escritorio, puede decir que está protegido por contraseña, pero eso es fácil de evitar . El ladrón puede simplemente quitar la tarjeta SD o el disco duro y montarlo en otro lugar, y ya tendrán acceso a sus archivos. Pero si cifras tus datos, nadie podrá acercarse a tus datos .Neat, ¿eh?

Pero eso es solo para tus archivos. ¿Qué pasa con su información confidencial que se envía a través de correo electrónico o aplicaciones de mensajería ? Esto es lo que llamamos cifrado de extremo a extremo que utilizan un par de aplicaciones de mensajería, como WhatsApp y Facebook Messenger .

¿Qué es el cifrado de extremo a extremo?

El cifrado de extremo a extremo (E2EE) es un método donde las partes que se comunican son las únicas que pueden entender el mensaje que se está entregando . Esto significa que los espías no podrán escuchar de lo que se está hablando. Incluso los propietarios de dicho canal como los proveedores de servicios de telecomunicaciones, los ISP e incluso los propietarios de las aplicaciones no pueden acceder a su información.

El mensaje está encriptado de tal forma que las claves para descifrar los datos solo pertenecen a los usuarios que se comunican entre sí y ningún tercero puede descifrarlo.

¿Cómo se pasa la clave a la encriptación de extremo a extremo?

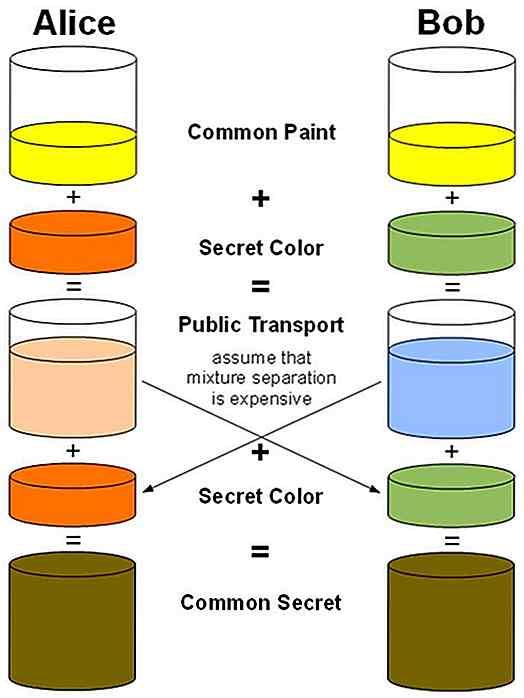

Digámoslo de esta manera, Bob le envía un mensaje de texto a su esposa, Alice . Cada uno de ellos comienza con un color común o una clave pública, y un color privado personal o una clave privada. Cuando Bob envió su texto a Alice, su color (clave privada) se mezcla con el color común (clave pública) . Luego, Alice recibe el mensaje y lo combina con su color privado personal, para que pueda leer el mensaje que Bob le envió .

Esto se llama intercambio de claves Diffie-Hellman.

Esto se llama intercambio de claves Diffie-Hellman.¿Qué es la clave pública y la clave privada?

Los pares de claves públicas y privadas se componen de dos cadenas únicas pero relacionadas de números generados aleatoriamente. Un buen ejemplo sería:

20438 0145 00B1 28CB C9FA 5BB4 56DE 6D43 8BB1 E16A 5AB7 F3B0 5ECE 657F E6F1 CDF2 3FE4 D81A 7E8F B384 B1F1 3C2C 92BB 60AB BF40 C7D4 B6E4 C044 B84A DD74 C122 4B0A CB6F 52C4 C20B 0C0A 000A.

La clave pública en este tipo de encriptación es, bueno, pública . Eso significa que está disponible para todos y se puede ver en un directorio. La clave privada, sin embargo, pertenece solo al propietario . Debido a su naturaleza complicada y matemática, los datos encriptados que usan una clave pública solo pueden ser descifrados por una clave privada compatible y viceversa .

Por lo tanto, si Bob desea enviar un mensaje de texto a Alicia que no quiere que nadie vea, encriptará lo que sea que esté utilizando la clave pública de Alicia y, dado que solo Alice tiene acceso a su clave privada, es la única persona capaz de descifrar los datos vuelven a su formato previsto .

Dado que Alice es la única persona que tiene la clave para descifrar los datos, es solo Alice quien podría usarla, incluso si otra persona obtuviera acceso al archivo. Permanecerá confidencial siempre que Alice no comparta la clave privada .

En pocas palabras, el cifrado público y privado es como poner su mensaje dentro de un cofre sabiendo que la persona a la que le está enviando el mensaje es la única en el mundo que tiene la clave .

¿Por qué eso importa?

En el tiempo que vivimos ahora, la información importa. Hay muchas personas que pueden usar información para promover su agenda . Los gobiernos pueden usar información para proteger a sus ciudadanos o espiar a su gente, las corporaciones pueden usar información para alimentarnos con publicidades, o para vendernos estos productos. Y cuanto más nosotros, los usuarios causales, producimos esta información, más susceptibles somos a estas entidades .

Entonces, ¿por qué 'realmente' importa?

Importa porque las innovaciones en tecnología nos acercan el cifrado . Atrás han quedado los días en los que si uno quiere que sus correos electrónicos sean seguros o privados, uno empleará ecuaciones matemáticas difíciles y complicadas para encriptarlos. Dicho esto, ahora es más fácil proteger nuestros datos y esa es una buena razón para aprovechar .

También es importante porque tenemos que proteger nuestra privacidad en línea. Claro, puede pensar que es prácticamente inofensivo para usted abrir sus datos a cualquier persona, pero realmente no es así. La realidad es que la seguridad en línea no solo reside en correos electrónicos o mensajes de texto, sino que también abarca registros bancarios, financieros y médicos. Esta información es sensible porque podría deletrear grandes diferencias en nuestras vidas, y si cae en las manos equivocadas, podríamos tener muchos problemas.

Por último, importa porque tarde o temprano todos tendremos algo que esconder . Puede que no creas que sea posible, pero sucedería. El verdadero poder del cifrado y la privacidad radica en su capacidad para proteger al público. Si no hay privacidad, la democracia y el buen gobierno no pueden existir .

Una mirada final sobre el asunto

Aunque el cifrado puede parecer complicado, e incluso desalentador, es necesario. El mundo no es de unicornios y arcoiris, y hay personas que están ansiosas por obtener toda la información posible y van a dar saltos y escalas solo para obtenerla. Es por eso que construyes una cerca cuando hay una amenaza de bandidos.

No querría que nadie escuchara sus conversaciones, o tal vez leyera mensajes privados, ¿verdad? Entonces, ¿qué harías? ¿Deja la puerta abierta? ¿O atornillarlo para que nadie pueda entrar?

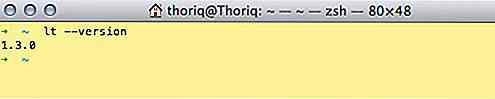

Haga que el servidor web local sea accesible en línea con Localtunnel

Durante la etapa de desarrollo, puede implementar el sitio web en un servidor local. Allí puede ejecutar, desarrollar y depurar el sitio web en una computadora localmente. Pero cuando sus clientes necesitan acceder al sitio web de inmediato, o si una de las aplicaciones que necesita utiliza un webhook que debe estar en línea para funcionar, probablemente desee tener acceso a su servidor local en línea.Ha

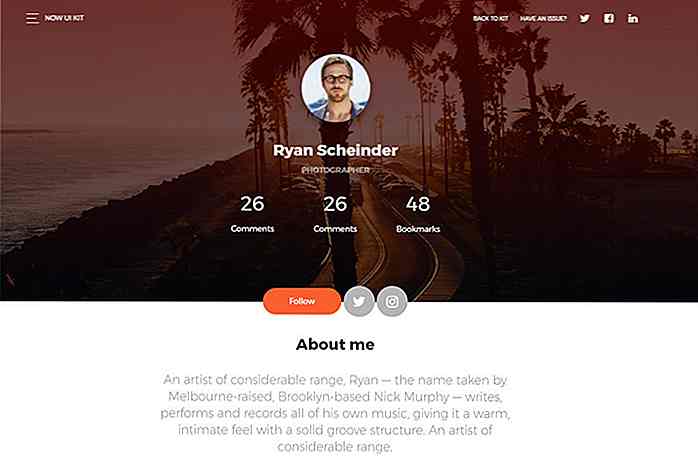

Ahora UI Kit - Definitive Bootstrap 4 GUI

A medida que los desarrolladores de frontend esperan ansiosamente el lanzamiento oficial de Bootstrap 4, estamos explorando guías detalladas que cubren las increíbles características nuevas. Sin embargo, los impacientes se lanzarán directamente a BootStrap 4 y comenzarán a aprender cómo funciona hoy. Ahí