es.hideout-lastation.com

es.hideout-lastation.com

4 formas extremas en que las personas protegen su privacidad

Edward Snowden puede ser una noticia antigua ya que sus filtraciones en la Agencia de Seguridad Nacional de los Estados Unidos (NSA) acaban de pasar su marca de un año. Sin embargo, las relaciones internacionales se han deteriorado desde entonces y cambiar la percepción dañada del público sería un desafío cuesta arriba.

El impacto de las filtraciones de la NSA también nos afecta, el ciudadano promedio de hoy. Somos más sensibles con respecto a la configuración de privacidad de nuestras cuentas de redes sociales, como se desprende de nuestras reacciones cuando Facebook experimentó con la manipulación de nuestra línea de tiempo. Con esta gran sensación de que alguien siempre nos está mirando, las tendencias tecnológicas y nuestros hábitos de Internet también han cambiado.

1. El auge de las aplicaciones anónimas y efímeras . Más personas han comenzado a usar Whisper, Secret y Snapchat especialmente adolescentes. Las personas más jóvenes en general tienen una mayor conciencia en la privacidad en línea que los lleva a cambiar sus hábitos de uso de Internet. Por supuesto, hay una serie de otras razones de por qué cambian su comportamiento en línea y este es solo uno de ellos.

2. Las principales compañías tecnológicas han reforzado su seguridad . Esto se produjo cuando Snowden reveló que Microsoft, Facebook, Google, Yahoo y Apple proporcionaron los datos de sus usuarios a la NSA a través del programa PRISM de la agencia. Las compañías tecnológicas inicialmente lo negaron hasta que la evidencia demostró que no estaban de acuerdo con la ley, para su horror. Hasta la fecha, Google y Yahoo han habilitado el cifrado para el correo electrónico. Facebook codifica el sitio y todos sus datos en SSL mientras que Microsoft tomó la ruta legal exigiendo una reforma en la ley.

3. Las personas son más conscientes de las diferentes formas de navegar anónimamente, como a través de DuckDuckGo y TOR . Después de que la NSA y su programa PRISM se rompió el 6 de junio de 2013, DuckDuckGo experimentó un aumento del tráfico y consultas de búsqueda de 3 millones por día. Sin dudas, el uso de TOR también aumentó, pero la NSA sabe cuándo está navegando.

4. El surgimiento de un nuevo mercado de privacidad tecnológica . Esto vio la creación del Blackphone, que fue promocionado como un teléfono a prueba de NSA. Además de Blackphone, Boeing inventó un teléfono de autodestrucción y el proveedor gratuito de Internet FreedomPop inventó lo que llama el teléfono Snowden que tiene una función para borrar los contenidos del teléfono.

Lo anterior es, sin embargo, medidas relativamente más suaves en comparación con las extremas a continuación:

1. Contratación de un guardaespaldas digital

Glenn Greenwald es uno de los primeros pocos periodistas a quienes Snowden filtró los documentos. Sus informes sobre las filtraciones de la NSA que se publicaron en The Guardian lo han puesto casi en el mismo pedestal que Snowden. También involuntariamente, puso a Greenwald en alto riesgo de que la NSA (u otros espías extranjeros) intercepten la información secreta que aún recibe de Snowden.

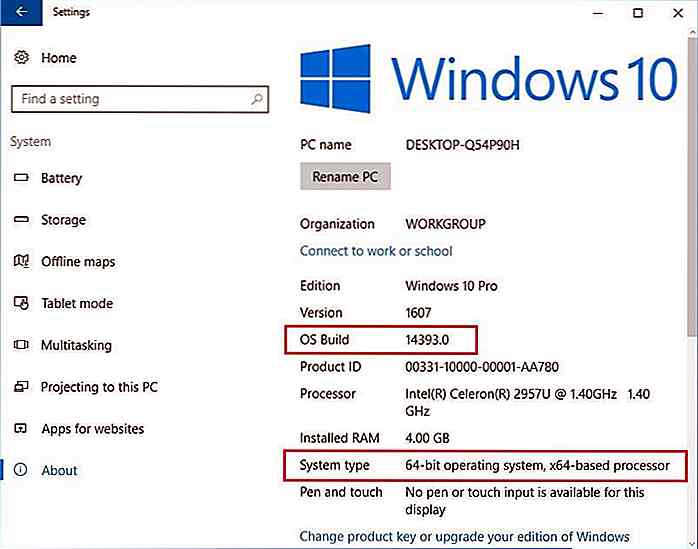

Ingrese a Micah Lee, guardaespaldas digital y ex-técnico de seguridad tecnológica. Lee fue contratado para unirse a The Intercept, el medio de comunicación que Greenwald estableció con sus colegas periodistas, Jeremy Scahill y Laura Poitras, para ayudar a proteger las computadoras de los periodistas . Para hacer eso, Lee tuvo que reemplazar el sistema operativo a Linux, instalar firewall, cifrado de disco y otro software diferente.

Ingrese a Micah Lee, guardaespaldas digital y ex-técnico de seguridad tecnológica. Lee fue contratado para unirse a The Intercept, el medio de comunicación que Greenwald estableció con sus colegas periodistas, Jeremy Scahill y Laura Poitras, para ayudar a proteger las computadoras de los periodistas . Para hacer eso, Lee tuvo que reemplazar el sistema operativo a Linux, instalar firewall, cifrado de disco y otro software diferente. Tan bueno era Lee en su trabajo que terminó ayudando a otros periodistas de otros medios de comunicación a proteger sus computadoras y brindarles información sobre seguridad informática. Ningún periodista está a salvo, ya que ha habido informes de que el Departamento de Justicia de los EE. UU. Exigió a algunos que revelaran sus fuentes en el pasado, así como también obtuvieron los registros telefónicos de las noticias de Associated Press.

Tan bueno era Lee en su trabajo que terminó ayudando a otros periodistas de otros medios de comunicación a proteger sus computadoras y brindarles información sobre seguridad informática. Ningún periodista está a salvo, ya que ha habido informes de que el Departamento de Justicia de los EE. UU. Exigió a algunos que revelaran sus fuentes en el pasado, así como también obtuvieron los registros telefónicos de las noticias de Associated Press.Aunque la contratación de un guardaespaldas digital para reporteros no es ampliamente practicada en otros medios de noticias, pronto lo será, siempre y cuando la NSA continúe hurgando. Hasta ahora, la única otra compañía de medios que adoptó la modalidad de seguridad de The Intercept es The Washington Post, que contrató al investigador de privacidad y seguridad Ashkan Soltani para trabajar junto con el otro periodista que trabaja en las filtraciones de la NSA, Barton Gellman.

2. Ir a baja tecnología

Entre los países que fueron espiados por la NSA, Alemania se sintió más insultada . No solo se espió a sus líderes como la canciller Angela Merkel, cuyo teléfono móvil fue intervenido durante años, se encontró un agente en sus servicios de inteligencia vendiendo documentos confidenciales a los EE. UU. El agente ha sido arrestado desde entonces. Esto también llevó a la expulsión de otro alto funcionario de la CIA que residía en Alemania.

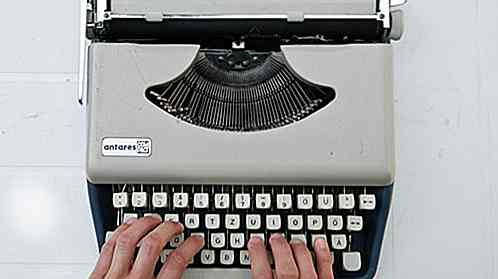

Las relaciones internacionales con EE. UU., Huelga decirlo, empeoraron en este punto. Se puso tan mal que provocó un aumento en los servicios de cifrado, así como una disminución en el uso de la tecnología. Los políticos finalmente tuvieron la idea de invertir y comunicarse internamente con máquinas de escribir. También hay charlas para tocar música clásica durante las sesiones parlamentarias para disuadir a cualquiera de escuchar.

Las relaciones internacionales con EE. UU., Huelga decirlo, empeoraron en este punto. Se puso tan mal que provocó un aumento en los servicios de cifrado, así como una disminución en el uso de la tecnología. Los políticos finalmente tuvieron la idea de invertir y comunicarse internamente con máquinas de escribir. También hay charlas para tocar música clásica durante las sesiones parlamentarias para disuadir a cualquiera de escuchar.A pesar de este cambio extremo a la baja tecnología, Alemania no es el primer país en hacerlo. El estado soviético Rusia invirtió rápidamente en unas 20 unidades de máquinas de escribir después de la exposición de Snowden el año pasado en un intento por evitar que las comunicaciones internas se filtraran. Se dice que cada máquina de escribir tiene una firma única para que los documentos escritos en ella puedan rastrearse fácilmente.

3. Usando maquillaje

Una de las revelaciones que se publicó a lo largo del tiempo fue que la NSA recopila imágenes para el reconocimiento facial. El editor adjunto de Atlantic, Robinson Meyer, estaba preocupado por este hecho y se preguntó si habría alguna manera de frustrar las cámaras que probablemente lo estén rastreando. Meyer finalmente decidió aplicar un maquillaje interesante llamado CV Dazzle y escribió sobre su experiencia.

CV Dazzle fue inventado por el entonces estudiante de la Universidad de Nueva York Adam Harvey para su programa interactivo de telecomunicaciones en 2010. Inspirado en el camuflaje naval de la Primera Guerra Mundial llamado Dazzle, el maquillaje incluye áreas tonales oscuras como las mejillas con pintura y el pelo puente de la nariz. En el momento de la creación, Harvey simplemente quería moverse por la nueva característica de Facebook que utiliza el algoritmo de reconocimiento facial para fotos de etiquetado automático.

CV Dazzle fue inventado por el entonces estudiante de la Universidad de Nueva York Adam Harvey para su programa interactivo de telecomunicaciones en 2010. Inspirado en el camuflaje naval de la Primera Guerra Mundial llamado Dazzle, el maquillaje incluye áreas tonales oscuras como las mejillas con pintura y el pelo puente de la nariz. En el momento de la creación, Harvey simplemente quería moverse por la nueva característica de Facebook que utiliza el algoritmo de reconocimiento facial para fotos de etiquetado automático. (Fuente de la imagen: The New York Times)

(Fuente de la imagen: The New York Times)

Usar CV Dazzle mientras se ocupaba de su vida cotidiana, sin duda hizo que Meyer se destacara. Sin embargo, notó que cuando probó el maquillaje con el algoritmo de la cámara de su iPhone, no pudo registrar su rostro . No obstante, queda por ver qué eficacia tiene CV Dazzle contra la tecnología de reconocimiento facial a largo plazo.

4. Modificando la ropa

Sobre la base del trabajo que ha realizado con CV Dazzle, Adam Harvey desarrolló una gama de prendas denominada Stealth Wear. El artista y defensor de la privacidad colaboró con la diseñadora de moda Johanna Bloomfield para crear la ropa mientras experimentaba con tela metalizada. Stealth Wear está destinado a ocultar al usuario de cámaras de imagen térmica y drones .

Harvey no es el único que se pone ropa anti-vigilancia a juzgar por la popularidad emergente de la tecnología portátil. El diseñador de modas de Montreal, Ying Gao, ideó vestidos en 2013 que se deconstruirán cuando se expongan al flash de una cámara . Este año, la firma austriaca de arquitectura Coop-Himmelblau creó la capa de protección que protege las señales inalámbricas del teléfono del usuario, haciendo que la persona sea invisible para el seguimiento del software o los motores de búsqueda.

Harvey no es el único que se pone ropa anti-vigilancia a juzgar por la popularidad emergente de la tecnología portátil. El diseñador de modas de Montreal, Ying Gao, ideó vestidos en 2013 que se deconstruirán cuando se expongan al flash de una cámara . Este año, la firma austriaca de arquitectura Coop-Himmelblau creó la capa de protección que protege las señales inalámbricas del teléfono del usuario, haciendo que la persona sea invisible para el seguimiento del software o los motores de búsqueda.

Las paradojas innegables de la cultura Techie

La complejidad de lo que es Silicon Valley no ha dejado de crecer, en sintonía con la simplificación de herramientas y la próxima burbuja que algunos esperan explotará en el futuro cercano . Silbamos mientras hacemos ajustes en la próxima aplicación de fitness o tecnología portátil, haciendo todo lo posible para permanecer ingenuamente ajenos a los temblorosos apuntalamientos de nuestra cultura tecnológica.Son ines

20 infografías animadas e interactivas que debes ver

Todos adoran las infografías, claro, pero las infografías estáticas son un poco viejas. Con tantas infografías, es fácil pasar por alto una gran cantidad de infografías con buen contenido simplemente porque no se destacan del resto del paquete. Y, si eres un diseñador, probablemente te hayas atormentado tratando de descubrir cómo atraer espectadores y crear infografías que se destaquen del resto.Bueno, u