es.hideout-lastation.com

es.hideout-lastation.com

11 Qué hacer y qué no hacer de Tor Network

The Onion Router aka TOR es un software gratuito y una red abierta que permite a las personas mejorar su privacidad y seguridad en Internet. No hay nada mejor que Tor cuando el miedo a la vigilancia continua a gran escala por parte de la NSA atormenta a aquellos preocupados por la privacidad de sus comunicaciones digitales . Tor enruta secretamente el tráfico de Internet de su sistema en varios lugares de Internet, ocultando así la fuente real de la comunicación y asegurando su identidad personal.

Tor no puede garantizar su privacidad y seguridad si no está lo suficientemente preocupado. Es como llevar un paraguas. Puedes tenerlo contigo pero no hay protección contra la lluvia si no lo usas correctamente. De la misma manera, necesita conocer y comprender los consejos y pautas de uso de Tor para mantener su privacidad y seguridad en completo control.

Afortunadamente, hemos compilado una lista de consejos y trucos para usar Tor para proteger estrictamente sus comunicaciones en línea. Sigue leyendo para aprender cómo proteger mejor tu identidad e información digital usando Tor.

1. Utiliza Tor

Cualquier persona preocupada por la privacidad en línea nunca debe confiar en las personas en la parte posterior de Internet, como proveedores de servicios de Internet, agencias gubernamentales, proveedores de servicios web, etc. La red Tor es conocida por proporcionar anonimato en línea, y esa es la razón principal por la que debe usar eso.

Tor se puede utilizar para todo tipo de navegación sensible, que incluye, entre otros, informes de abuso o corrupción; actividades comerciales serias; las comunicaciones interestatales o entre países; publicar publicaciones anónimas; compartir secretos personales con familiares y amigos, etc.

2. No use Windows

Windows simplemente no es la mejor opción de plataforma para usar Tor en un intento de mejorar la privacidad de Internet debido a los errores de seguridad y las vulnerabilidades presentes en el sistema pueden comprometer su privacidad, incluso cuando se usa Tor.

(Fuente de la imagen: whonix.org)

(Fuente de la imagen: whonix.org)

Es por eso que no debería navegar por sitios web a través de Tor en sistemas Windows. Debería considerar ejecutar sistemas Linux configurados por Tor, como Tails y Whonix, o puede configurar Tor en cualquiera de sus distribuciones de Linux favoritas.

3. Actualiza tu sistema

El cliente Tor es simplemente un software que se ejecuta en la parte superior de su sistema operativo . Eso significa que Tor está solo tan seguro y protegido como el sistema que ejecuta el cliente Tor. Debe actualizar regularmente, o preferiblemente diariamente, el cliente de Tor, las aplicaciones seguras de Tor (navegadores, clientes de mensajería instantánea, clientes de correo electrónico, etc.) y el sistema operativo de su computadora.

Si un atacante puede apoderarse del sistema operativo de su computadora, incluso ejecutar Tor no puede protegerlo ni a usted ni a sus comunicaciones digitales. Mantenga siempre su sistema actualizado para el uso de Tor.

4. No use sitios web HTTP

El Onion Router, como su nombre lo indica, es solo un enrutador de tráfico y no una herramienta para encriptar el tráfico de red a través de Internet. Eso significa que Tor anonimiza el origen de su tráfico de red y encripta todo dentro de la red Tor, pero no encripta su tráfico de Internet fuera de la red.

Esto implica que los nodos de salida de la red Tor pueden leer su tráfico de Internet si se trata de datos sin encriptar . Es por eso que siempre debe usar encriptación de extremo a extremo, como SSL o TLS, cuando realiza comunicaciones en línea delicadas, y eso requiere el uso de sitios web de HTTPS.

También debería considerar el uso de complementos como HTTPS en todas partes para pasar automáticamente a la exploración en modo HTTPS para sitios web compatibles.

5. Cifre su almacenamiento de datos

Tor anonimiza la ubicación de origen de su tráfico de Internet, pero no hace nada para proteger sus datos digitales en su computadora . La seguridad de sus datos en su sistema solo se puede lograr cuando la información se encripta usando algoritmos criptográficos fuertes .

LUKS o TrueCrypt se pueden usar para encriptar sus datos y protegerlo de diversas amenazas. LUKS ofrece una protección de datos razonablemente segura en sistemas Linux, mientras que TrueCrypt también es útil para proteger sus datos.

6. No use el paquete del navegador Tor

Tor Browser Bundle no debe usarse para proteger la seguridad y privacidad en línea de uno. La retirada reciente del FBI de Freedom Hosting (un servicio de alojamiento web anónimo que se ejecuta como un servicio oculto en la red Tor) fue posible debido a las vulnerabilidades del Tor Browser Bundle.

Es por eso que no debe usar Tor Browser Bundle para explorar sitios web de forma anónima a través de Tor.

7. Deshabilitar JavaScript, Flash y Java

Tor no puede proteger sus datos con contenido activo como JavaScript, Adobe Flash, Java, QuickTime, controles ActiveX, VBScripts, etc. porque estas aplicaciones binarias se ejecutan con los privilegios de su cuenta de usuario y pueden acceder y compartir sus datos .

JavaScript es un poderoso lenguaje de navegador que los sitios web pueden usar para rastrearlo de maneras que no es posible proteger usando Tor. Java y Adobe Flash se ejecutan en máquinas virtuales que pueden ignorar la configuración de proxy configurada de su sistema, y así eludir la protección de Tor para compartir sus datos directamente con los sitios web.

Además, también pueden almacenar cookies y datos del sitio por separado del navegador y del sistema operativo, que pueden ser difíciles de detectar y eliminar. Al deshabilitar estas tecnologías en su sistema utilizando Tor, puede lograr un mayor nivel de protección.

8. No use P2P

P2P no es deseado en la red Tor porque simplemente no está diseñado para el intercambio de archivos punto a punto . Los nodos de salida de la red están configurados para bloquear el tráfico compartido de archivos. Si descargas torrents, abusas de la red Tor y ralentiza la navegación de otros usuarios. Además, usar Tor con BitTorrent no es seguro y es una amenaza para su anonimato en línea.

Debido al diseño inseguro de los clientes de BitTorrent, usar Tor con ellos no lo hace anónimo porque esos clientes envían su dirección IP directamente al rastreador y a otros usuarios, lo que compromete su anonimato.

9. Elimina las cookies y los datos locales del sitio

Tor encamina su tráfico de red a través de muchos relés para protegerlo del análisis del tráfico. Oculta su identidad real de los sitios web utilizando paquetes de red para evitar que recopilen información sobre usted. Pero los sitios web pueden usar soluciones como las cookies y el almacenamiento de datos locales para rastrear sus actividades en línea, analizar su uso de Internet y detectar su identidad real.

Es por eso que siempre debe eliminar las cookies y los datos locales del sitio mientras usa Tor para proteger su privacidad. También puede considerar el uso de complementos, como cookies autodestructivas, para eliminar automáticamente las cookies .

10. No use su correo electrónico real

No debe usar su correo electrónico real en sitios web mientras usa Tor. Tor se usa para proteger la privacidad en línea y ocultar la identidad real. ¿Cómo puede ocultar su identidad real si está dando su correo electrónico real en los sitios web? Es como ir a una fiesta de máscaras pero llevar la etiqueta con tu nombre en tu disfraz.

Si eres realmente consciente de la privacidad y no quieres dejar tu marca en ningún lugar de Internet mientras usas Tor, entonces debes considerar una identidad virtual que no incluya información coincidente de tu identidad original del mundo real .

11. No use Google

No debe usar Google para buscar en Internet si cuida su privacidad. Google es conocido por recopilar información sobre la navegación de los usuarios y los datos de búsqueda para facilitar el crecimiento de sus ingresos publicitarios.

Debería considerar el uso de alternativas como Startpage y DuckDuckGo. Estos servicios ofrecen resultados de búsqueda sin registrar su dirección IP y almacenar cookies en su computadora. En palabras simples, estos motores de búsqueda son servicios que cumplen con el anonimato, y es por eso que debe usarlos al usar Tor en lugar de Google.

Pensamientos finales

El anonimato no es fácil cuando todos buscan tu privacidad. Tor, a pesar de muchas vulnerabilidades y debilidades conocidas, sigue siendo la mejor herramienta que tenemos para protegernos de personas y organizaciones maliciosas. Tor puede proteger su privacidad digital y puede navegar por Internet sin revelar su verdadero yo.

La tecnología en sí misma no puede simplemente protegerlo si no está dispuesto a seguir estrictamente las reglas y cumplir con las reglamentaciones . El error humano puede deshabilitar su protección de identidad y revelar su información al mundo exterior. ¿De qué sirve la alarma y el sistema de CCTV en su hogar si se olvida de encenderlo?

Debe usar Tor y cumplir con las reglas de uso para proteger completamente su privacidad en línea. Solo tiene que seguir la red de lo que se debe y lo que no se debe hacer de la red Tor para obtener una mejor seguridad personal en línea.

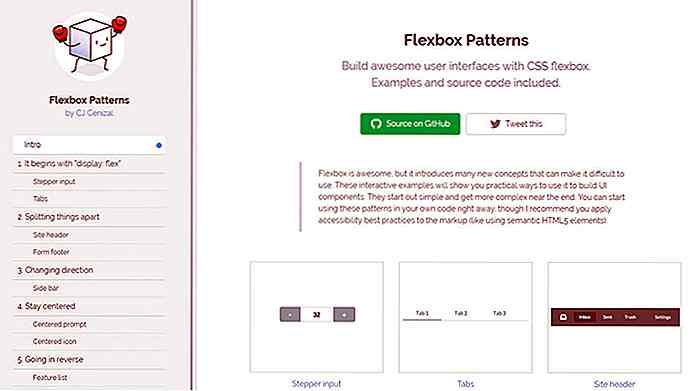

Patrones Flexbox: la mejor biblioteca de códigos CSS Flexbox

La propiedad más reciente de flexbox de CSS ha cambiado radicalmente la forma en que los desarrolladores crean interfaces. Ya no hay más carrozas ni hacks de CSS para que los diseños se alineen perfectamente. No se preocupe más por las técnicas de respuesta personalizada para el manejo de diseños de columnas múltiples.Pero a

20 libros de diseño para bosquejar, tipografía y obtener nuevas ideas

Contrario a la creencia popular, la habilidad de dibujar bien no es solo reservada para aquellos que son bendecidos con talento natural. Mientras que algunos pueden captar la esencia de dibujar más rápido que otros, la verdad del asunto es que cualquiera puede aprender a dibujar bien, siempre y cuando tenga los recursos adecuados.E

![20 brillantes ejemplos de mejores efectos usando texturas [Tutoriales de Photoshop]](http://hideout-lastation.com/img/tech-design-tips/470/20-brilliant-examples-better-effects-using-textures.jpg)

![Cómo activar / desactivar el mensaje de Windows Action Center en su PC [Quicktip]](http://hideout-lastation.com/img/tech-design-tips/487/how-turn-off-windows-action-center-message-your-pc.jpg)