es.hideout-lastation.com

es.hideout-lastation.com

10 virus informáticos más destructivos

Muchos usuarios han sufrido un virus informático de una u otra forma. Para la mayoría, es simplemente un inconveniente leve, que requiere una limpieza y luego instalar ese programa antivirus que has estado intentando instalar pero que nunca has tenido. Pero en otros casos, puede ser un desastre completo, con su computadora convirtiéndose en un ladrillo muy caro que ninguna cantidad de antivirus puede proteger.

En esta lista, destacaremos algunos de los peores y notorios virus informáticos que han causado mucho daño en la vida real . Y dado que las personas generalmente equiparan el malware en general como gusanos y troyanos como virus, los incluimos también. Este malware ha causado un daño tremendo, que asciende a miles de millones de dólares y altera la infraestructura crítica de la vida real. Aquí están los 10 virus informáticos más famosos y maliciosos .

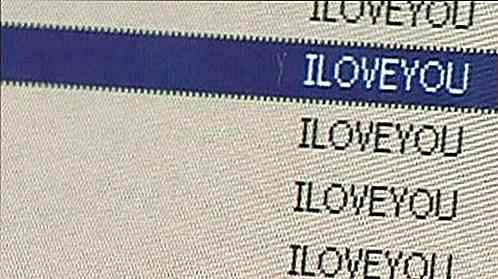

1. ILOVEYOU

El virus ILOVEYOU es considerado uno de los virus informáticos más virulentos jamás creados y no es difícil ver por qué. El virus logró causar estragos en los sistemas informáticos de todo el mundo, causando daños por un total de $ 10 mil millones. Se cree que el 10% de las computadoras conectadas a Internet del mundo se han infectado. Era tan malo que los gobiernos y las grandes corporaciones sacaran su sistema de correo fuera de línea para prevenir la infección.

El virus fue creado por dos programadores filipinos, Reonel Ramones y Onel de Guzmán. Lo que hizo fue utilizar la ingeniería social para hacer que las personas hagan clic en el archivo adjunto ; en este caso, una confesión de amor . El archivo adjunto era en realidad un script que se presenta como un archivo TXT, debido a que Windows en ese momento ocultaba la extensión real del archivo. Una vez hecho clic, se enviará a todos los usuarios de la lista de correo del usuario y procederá a sobrescribir los archivos consigo mismos, lo que hará que la computadora no se pueda iniciar. Los dos nunca fueron acusados, ya que no había leyes sobre el malware. Esto condujo a la promulgación de la Ley de Comercio Electrónico para abordar el problema.

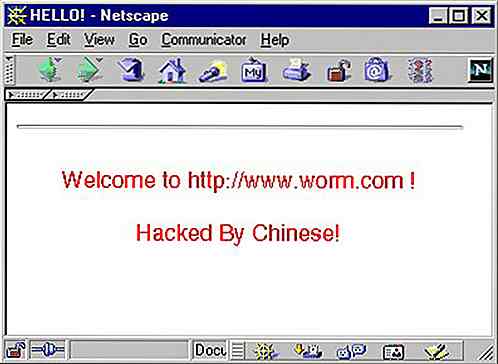

2. Código rojo

Code Red apareció por primera vez en 2001 y fue descubierto por dos empleados de eEye Digital Security. Se llamó Code Red porque ambos estaban bebiendo Code Red Mountain Dew en el momento del descubrimiento. El gusano atacó las computadoras con el servidor web Microsoft IIS instalado, aprovechando un problema de desbordamiento del búfer en el sistema. Deja muy poca huella en el disco duro, ya que es capaz de ejecutarse por completo en la memoria, con un tamaño de 3.569 bytes. Una vez infectado, procederá a realizar cien copias de sí mismo, pero debido a un error en la programación, duplicará aún más y terminará consumiendo muchos de los recursos del sistema.

Luego lanzará un ataque de denegación de servicio en varias direcciones IP, famoso entre ellos el sitio web de la Casa Blanca. También permite el acceso de puerta trasera al servidor, lo que permite el acceso remoto a la máquina. El síntoma más memorable es el mensaje que deja en las páginas web afectadas, "Hacked By Chinese!", que se ha convertido en un meme en sí mismo Un parche fue lanzado más tarde y se estimó que causó $ 2 mil millones en productividad perdida. Un total de 1-2 millones de servidores se vieron afectados, lo que es sorprendente si tenemos en cuenta que había 6 millones de servidores IIS en ese momento.

3. Melissa

Nombrado en honor a una bailarina exótica de Florida, fue creado por David L. Smith en 1999. Comenzó como un documento de Word infectado que se publicó en el grupo de usenet alt.sex, afirmando ser una lista de contraseñas para sitios pornográficos. Esto hizo que la gente se sintiera curiosa y, cuando se descargara y se abriera, activaría la macro interna y liberaría su carga útil. El virus se enviará por correo a las 50 personas principales en la libreta de direcciones de correo electrónico del usuario y esto causó un aumento en el tráfico de correo electrónico, lo que interrumpió los servicios de correo electrónico de gobiernos y corporaciones. También a veces corrompe los documentos al insertar una referencia de Simpson en ellos.

Smith finalmente fue atrapado cuando le rastrearon el documento Word. El archivo se cargó con una cuenta robada de AOL y, con su ayuda, las autoridades pudieron arrestarlo menos de una semana desde que comenzó el brote. Cooperó con el FBI para capturar a otros creadores de virus, famoso entre ellos el creador del virus Anna Kournikova. Por su cooperación, sirvió solo 20 meses y pagó una multa de $ 5000 de su sentencia de 10 años. El virus supuestamente causó $ 80 millones en daños.

4. Sasser

Un gusano de Windows descubierto por primera vez en 2004, fue creado por el estudiante de informática Sven Jaschan, quien también creó el gusano Netsky. Si bien la carga en sí puede ser vista como simplemente molesta (ralentiza y bloquea la computadora, al tiempo que hace que sea difícil reiniciar sin cortar la energía), los efectos fueron increíblemente perjudiciales, con millones de computadoras infectadas y una infraestructura importante y crítica afectado . El gusano aprovechó una vulnerabilidad de desbordamiento del búfer en el Servicio del Subsistema de la Autoridad de Seguridad Local (LSASS), que controla la política de seguridad de las cuentas locales que causan fallas en la computadora. También usará los recursos del sistema para propagarse a otras máquinas a través de Internet e infectar a otros automáticamente.

Los efectos del virus fueron generalizados, ya que mientras el exploit ya estaba parcheado, muchas computadoras no se han actualizado. Esto llevó a más de un millón de infecciones, eliminando infraestructuras críticas, como líneas aéreas, agencias de noticias, transporte público, hospitales, transporte público, etc. En general, se estima que el daño costó $ 18 mil millones. Jaschen fue juzgado como menor de edad y recibió una condena condicional de 21 meses.

5. Zeus

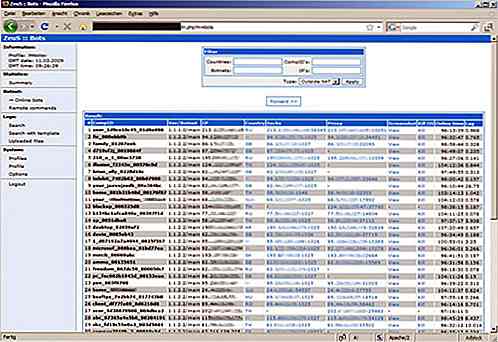

Zeus es un caballo de Troya hecho para infectar computadoras con Windows para que realice varias tareas criminales. La más común de estas tareas suele ser el registro de teclas del hombre en el navegador y el acaparamiento de formularios . La mayoría de las computadoras se infectaron mediante descargas directas o estafas de phishing. Identificado por primera vez en 2009, logró poner en peligro miles de cuentas FTP y computadoras de grandes corporaciones multinacionales y bancos como Amazon, Oracle, Bank of America, Cisco, etc. Los controladores del botnet Zeus lo usaron para robar las credenciales de inicio de sesión de las redes sociales, correo electrónico y cuentas bancarias.

Solo en los EE. UU., Se estimó que más de 1 millón de computadoras estaban infectadas, con un 25% en los EE. UU. Toda la operación fue sofisticada e involucró a personas de todo el mundo para que actuaran como mulas de dinero para contrabandear y transferir efectivo a los cabecillas de Europa del Este. Cerca de $ 70 millones fueron robados y en posesión del anillo. 100 personas fueron arrestadas en relación con la operación. A finales de 2010, el creador de Zeus anunció su retiro, pero muchos expertos creen que esto es falso.

6. Conficker

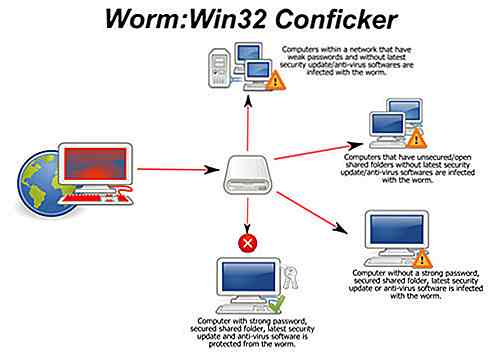

También conocido como Downup o Downadup, Conficker es un gusano de autoría desconocida para Windows que hizo su primera aparición en 2008. El nombre proviene de la palabra en inglés, configure y un peyorativo alemán. Infecta las computadoras que usan fallas en el sistema operativo para crear una botnet. El malware pudo infectar a más de 9 millones de computadoras en todo el mundo, afectando a gobiernos, empresas y particulares. Fue una de las infecciones de gusanos más grandes que se haya conocido y causó un daño estimado de $ 9 mil millones.

El gusano funciona explotando una vulnerabilidad de servicio de red que estaba presente y sin reparar en Windows. Una vez infectado, el gusano restablecerá las políticas de bloqueo de la cuenta, bloqueará el acceso a la actualización de Windows y los sitios de antivirus, desactivará ciertos servicios y bloqueará las cuentas de usuario entre muchos. Luego, procede a instalar el software que convertirá a la computadora en un esclavo botnet y scareware para estafar dinero al usuario. Posteriormente, Microsoft proporcionó una solución y parche con muchos proveedores de antivirus que proporcionan actualizaciones a sus definiciones.

7. Stuxnet

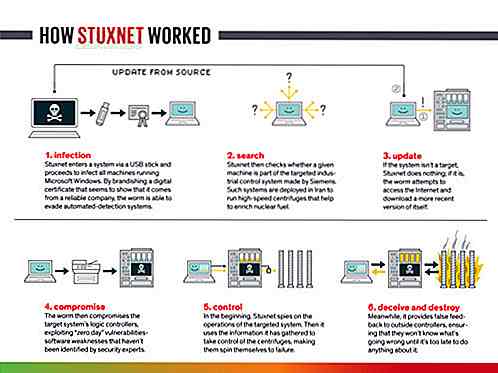

Se cree que fue creado por las Fuerzas de Defensa de Israel junto con el gobierno estadounidense, Stuxnet es un ejemplo de un virus creado con el propósito de la guerra cibernética, ya que estaba destinado a interrumpir los esfuerzos nucleares de los iraníes. Se estima que Stuxnet ha logrado arruinar una quinta parte de las centrífugas nucleares de Irán y que casi el 60% de las infecciones se concentraron en Irán.

El gusano informático se diseñó para atacar controladores lógicos programables (PLC) industriales, lo que permite la automatización de procesos en maquinaria . Apuntó específicamente a aquellos creados por Siemens y se propagó a través de unidades USB infectadas. Si la computadora infectada no contenía el software de Siemens, permanecería latente e infectaría a otros de forma limitada para no delatarse. Si el software está allí, entonces se procederá a alterar la velocidad de la maquinaria, haciendo que se rompa. Siemens finalmente encontró una forma de eliminar el malware de su software.

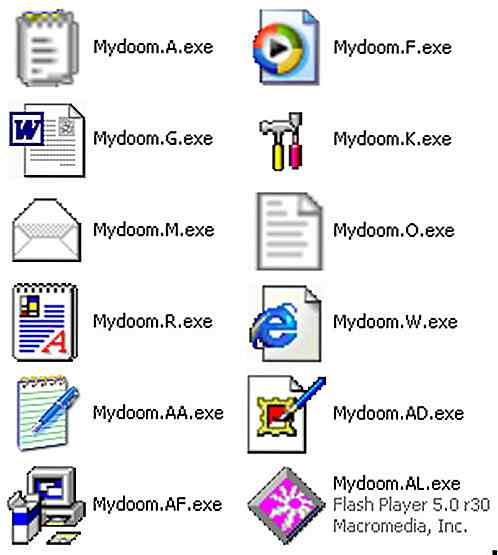

8. Mydoom

Surfacing en 2004, Mydoom era un gusano para Windows que se convirtió en uno de los gusanos de correo electrónico que más se propaga desde ILOVEYOU. El autor es desconocido y se cree que se pagó al creador para crearlo ya que contiene el mensaje de texto, "andy; Solo estoy haciendo mi trabajo, nada personal, lo siento ". Fue nombrado por el empleado de McAfee Craig Schmugar, una de las personas que lo descubrieron originalmente. 'mydom' era una línea de texto en el código del programa (mi dominio) y al sentir que esto iba a ser grande, agregó 'doom' en él.

El gusano se propaga a sí mismo al aparecer como un error de transmisión de correo electrónico y contiene un archivo adjunto de sí mismo . Una vez ejecutado, se enviará a las direcciones de correo electrónico que están en la libreta de direcciones de un usuario y se copiará a la carpeta de cualquier programa P2P para propagarse a través de esa red. La carga útil en sí es doble: primero abre una puerta trasera para permitir el acceso remoto y en segundo lugar lanza un ataque de denegación de servicio en el controvertido Grupo SCO. Se creía que el gusano fue creado para interrumpir el SCO debido al conflicto sobre la propiedad de algún código de Linux. Causó un estimado de $ 38.5 mil millones en daños y el gusano todavía está activo de alguna forma en la actualidad.

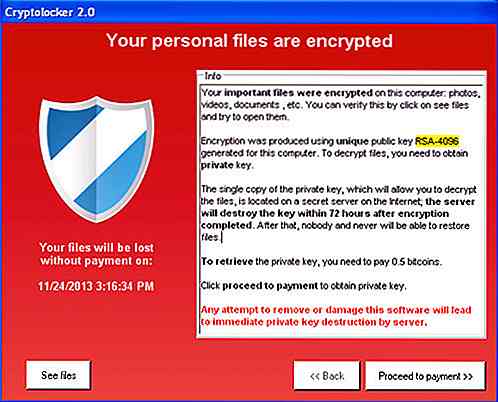

9. CryptoLocker

CryptoLocker es una forma de ransomware troyano dirigido a computadoras con Windows. Utiliza varios métodos para propagarse, como el correo electrónico, y una vez que una computadora está infectada, procederá a encriptar ciertos archivos en el disco duro y cualquier almacenamiento montado conectado con la criptografía de clave pública RSA. Si bien es bastante fácil eliminar el malware de la computadora, los archivos seguirán cifrados. La única forma de desbloquear los archivos es pagar un rescate antes de una fecha límite . Si no se cumple el plazo, el rescate aumentará significativamente o las claves de descifrado se eliminarán. El rescate generalmente asciende a $ 400 en efectivo prepago o bitcoin.

La operación del rescate finalmente se detuvo cuando las agencias de seguridad y las compañías de seguridad lograron tomar el control de parte de la botnet que opera CryptoLocker y Zeus . Evgeniy Bogachev, el líder del anillo, fue acusado y las claves de cifrado fueron lanzadas a las computadoras afectadas. De los datos recopilados de la redada, el número de infecciones se estima en 500, 000, y el número de quienes pagaron el rescate fue de 1.3%, que asciende a $ 3 millones.

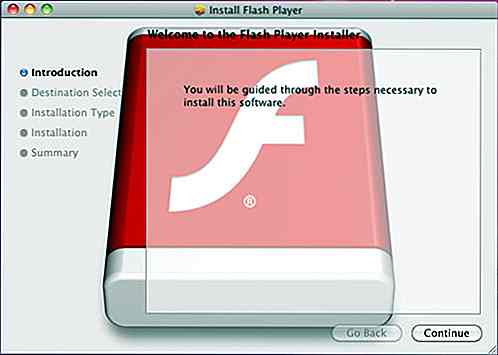

10. Flashback

Aunque no es tan dañino como el resto del malware en esta lista, este es uno de los pocos malware Mac que ha ganado notoriedad, ya que demostró que las Mac no son inmunes. El troyano fue descubierto por primera vez en 2011 por la empresa de antivirus Intego como una instalación Flash falsa. En su encarnación más nueva, un usuario simplemente necesita tener Java habilitado (que probablemente sea la mayoría de nosotros). Se propaga mediante el uso de sitios web comprometidos que contienen código JavaScript que descargará la carga útil. Una vez instalado, el Mac se convierte en parte de una botnet de otros Macs infectados.

La buena noticia es que si está infectado, simplemente se localiza en la cuenta de ese usuario específico . La mala noticia es que más de 600, 000 Macs fueron infectados, incluyendo 274 Macs en el área de Cupertino, la sede de Apple. Oracle publicó una solución para el exploit con Apple lanzando una actualización para eliminar Flashback de la Mac de las personas. Todavía está en libertad, con una estimación de 22, 000 Macs aún infectados a partir de 2014.

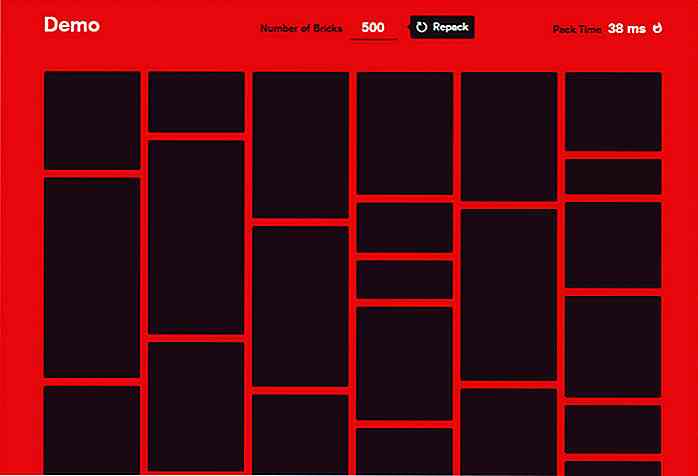

Cree diseños de cuadrícula de mampostería rápida con Bricks.js

Siempre ha sido muy simple crear grillas con jQuery, usando complementos y tutoriales gratuitos de los desarrolladores.Sin embargo, las cuadrículas de mampostería son más difíciles de construir, ya que no encajan de manera uniforme en toda la página . Tendrás anchos de tamaño fijo para las columnas, pero las alturas de los artículos pueden variar enormemente .Para cr

¿Desea probar macOS Touch Bar desde un iPad? Así es cómo.

¿Desea probar Touch Bar sin tener que elegir una nueva MacBook Pro? Estás de suerte. Hay un hack de iPad que te permite probar el Touch Bar.Necesitarás 2 cosas:iPad con Xcode instalado, yMac actualizado para ejecutar macOS Sierra versión de compilación 10.12.1.16B2657Una vez que tenga ambos dispositivos listos, diríjase a la página Github de la aplicación de demostración Touch Bar y descargue la aplicación a su Mac. Cuando s