es.hideout-lastation.com

es.hideout-lastation.com

10 aplicaciones criptográficas gratuitas para ayudar a proteger su privacidad en línea

Muchos de nosotros hemos subido nuestras vidas a Internet, hasta el punto de que no podemos imaginar vivir sin eso. Usamos los servicios en línea que confiamos para mantener nuestros datos seguros y privados . Desafortunadamente, muchos de nosotros no nos damos cuenta de que no es realmente seguro, ya que están sujetos a muchos terceros que pueden ver su contenido, desde la empresa que presta el servicio hasta el propio gobierno.

La mayoría de las veces, puede que no nos importe esto, pero a veces, es mejor estar a salvo que lamentar. Desde datos personales confidenciales hasta materiales relacionados con el trabajo, todos tenemos información que deseamos mantener en privado. Cuando usamos la palabra crypto, nos referimos a que estas aplicaciones le ayudarán a que la mayor parte de su actividad en línea sea más segura y privada, protegiéndola de ser espiada. Dicho esto, aquí hay 10 aplicaciones gratuitas que lo ayudarán a proteger su privacidad en línea .

1. Sistema operativo Tails (Sistema operativo)

Tails ( The Amnesic Incognito Live System ) se basa en la idea de privacidad y anonimato para el usuario. Todo lo que podría hacerse y todas las herramientas que podrían ayudar se han agregado al sistema operativo. Por un lado, es un sistema operativo en vivo, destinado a ser ejecutado en un CD o una unidad USB, sin dejar absolutamente ningún rastro de su actividad en la unidad de la computadora.

En segundo lugar, cada conexión a través de Internet debe transmitirse a través de la red Tor, lo que significa que su actividad en línea se mantendrá en el anonimato. Todas las aplicaciones del sistema operativo se han configurado teniendo en cuenta la privacidad y el secreto. Por ejemplo, tanto el cliente de correo electrónico como el de mensajería incluyen herramientas de cifrado. [Consiguelo aqui]

2. Replicante (sistema operativo)

Replicant es un sistema operativo móvil basado en Android que pretende reemplazar cada bit de software propietario en el teléfono con software gratuito (como en el habla) . El razonamiento detrás de esto es que esos componentes propietarios podrían tener un acceso de puerta trasera en ellos a su teléfono y datos . Con software libre, la fuente estará abierta y puede ser sometida a escrutinio.

Actualmente, Replicant puede funcionar principalmente en dispositivos Samsung, principalmente en la serie Galaxy S, y todo el software incluido es software libre, lo que significa que no hay aplicaciones de Google como Gmail, Maps, Play Store, etc. Incluye su propia tienda de aplicaciones, F-Droid, que está lleno solo con software libre y de código abierto. [Consiguelo aqui]

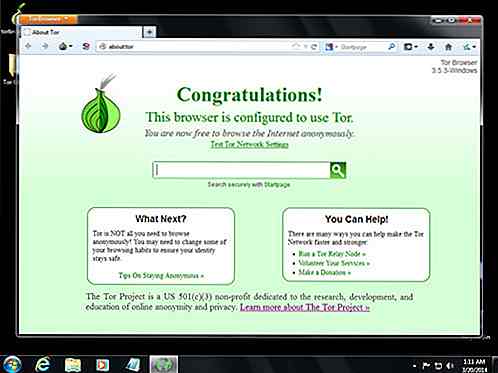

3. Navegador Tor (navegador web)

Hemos cubierto brevemente el Proyecto Tor en este sitio antes y cómo funciona. Como resumen breve, Tor funciona mediante el rebote de su actividad en línea a través de varios proxys de retransmisión que forman parte de la red Tor. Hacerlo ayudará a oscurecer el punto de origen y el contenido solicitado desde su máquina.

El navegador Tor es una versión modificada de Firefox proporcionada por Tor Project, que le brinda al usuario una manera fácil de acceder a la red Tor . Además de Tor, el navegador incluye otras herramientas para ayudar con el proceso de anonimato, incluido NoScript (para evitar la ejecución de cualquier tipo de script) y HTTPS-Everywhere, que habilita HTTPS en los sitios web de manera predeterminada. [Consiguelo aqui]

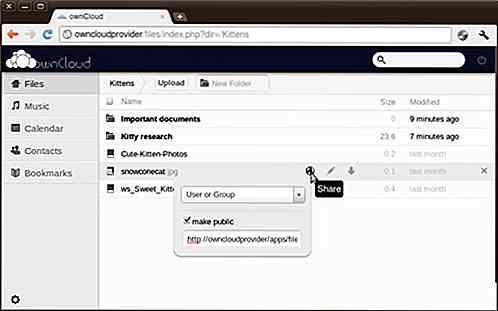

4. OwnCloud (almacenamiento en línea)

Cuando utiliza un proveedor de almacenamiento en línea como Dropbox o Google Drive, confía en ellos con sus datos y su seguridad . Ha habido varios casos en los que la seguridad de los datos en poder de estas empresas se ha visto comprometida. La mejor solución es crear tu propia nube.

OwnCloud te permite construir tu propia nube personal, donde controlas todo sobre ella, desde el tamaño del disco hasta el hardware. No hay un tercero involucrado en el manejo de sus datos, lo que significa que las posibilidades de que alguien revise sus datos son menores. El único responsable y a cargo de la privacidad y seguridad de sus datos es usted. [Consiguelo aqui]

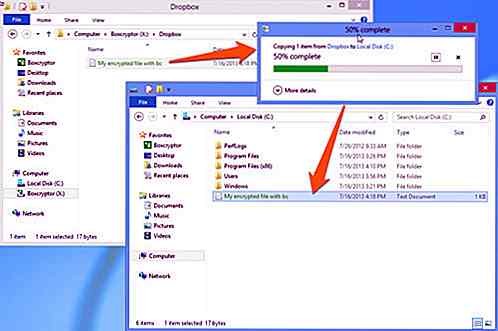

5. Boxcryptor (almacenamiento en línea)

Incluso con los riesgos, todavía hay razones para usar un proveedor de almacenamiento en línea de terceros. Es fácil, económico y conveniente. En este caso, hay formas de proteger sus datos en línea contra la intrusión. La mejor manera es encriptar los datos almacenados en su disco en línea, para que nadie pueda ver los contenidos.

Ingrese a Boxcryptor, una aplicación que le permitirá encriptar fácilmente los archivos que viven en sus unidades de almacenamiento en línea . Boxcryptor trabajará en los principales proveedores de almacenamiento en línea y utiliza los algoritmos de cifrado AES-256 y RSA . Las claves para descifrar sus datos son solo suyas, por lo que incluso la empresa que creó Boxcryptor no puede descifrar sus datos. [Consiguelo aqui]

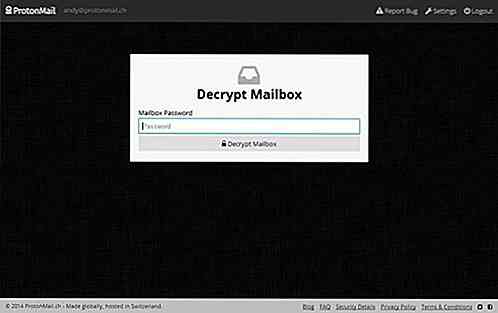

6. ProtonMail (correo electrónico)

La mayoría de nosotros confiamos en el correo electrónico en nuestra vida cotidiana. La mayoría de la gente preferiría que nuestros correos electrónicos se mantuvieran en privado, ya que algunos de ellos pueden contener información confidencial relacionada con el trabajo o nuestras vidas privadas. Si bien la mayoría de los principales proveedores de correo electrónico tienen algún tipo de herramientas de privacidad para proteger su correo electrónico, la mayoría de ellos tienen la capacidad de leer su correo electrónico, si así lo desean.

ProtonMail es un servicio actualmente en beta y debe solicitar una invitación para crear una cuenta, pero promete ofrecer una manera fácil de mantener su correo seguro y protegido contra cualquier tipo de fisgoneo. ProtonMail ofrece cifrado de extremo a extremo y nadie, excepto la persona que posee la clave para descifrarlos, puede obtener acceso, ni siquiera ProtonMail. ProtonMail es multiplataforma y aún puede enviar correos electrónicos cifrados y no cifrados a otros servicios. [Consiguelo aqui]

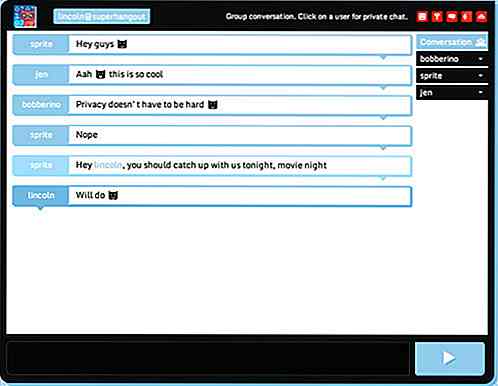

7. Cryptocat (Mensajería)

A todos les gusta comunicarse con una buena aplicación de mensajería. ¿Sabía que solo WhatsApp procesa más de 20 mil millones de mensajes por día? ¿Y si le dijéramos que esos 20 mil millones de mensajes no son completamente seguros? Si bien muchos de los enviados no son lo suficientemente importantes como para ser elegibles para recibir protección, algunas personas pueden necesitar una aplicación de mensajería que brinde seguridad y privacidad.

Crytocat es una aplicación de mensajería popular que cifrará tus mensajes antes de que se vaya para el destinatario. Es fácil de usar y configurar, viviendo como una extensión en su navegador o como una aplicación. El servicio utiliza Off-The-Record Messaging, un protocolo que está diseñado para encriptar conversaciones de mensajería instantánea, lo que significa que solo usted y el destinatario tendrán acceso a los mensajes. [Consiguelo aqui]

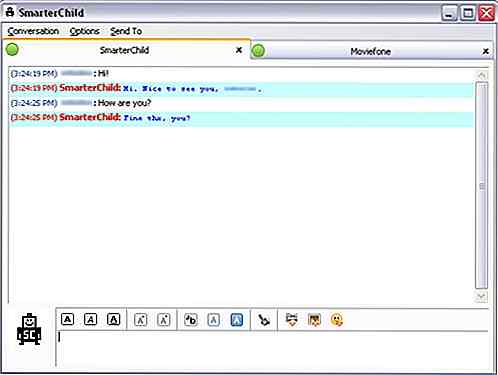

8. Pidgin (Mensajes)

Pidgin es un cliente de mensajería instantánea versátil y multiplataforma que te permite chatear con muchos de los servicios de chat en línea que ya estás usando, como Facebook, para que puedas tener todas tus sesiones de chat en una sola aplicación. La aplicación es gratuita y de código abierto, por lo que el código fuente se puede ver y estudiar.

La razón principal por la que la aplicación se encuentra en la lista es su capacidad para agregar Mensajería fuera de registro en la parte superior de esos protocolos. Por ejemplo, con Pidgin, usted y sus amigos pueden tener una conversación encriptada en Facebook, lo que significa que nadie más que usted y el destinatario previsto tendrán acceso a los mensajes, ni siquiera a Facebook. [Consiguelo aqui]

9. Linphone (telefonía)

Si desea una aplicación de teléfono por Internet que sea tanto segura como encriptada, con inmunidad a las escuchas telefónicas, Linphone brinda un servicio y una aplicación que pueden ayudarlo con eso. Linphone es otra aplicación de código abierto y gratuito que le permite realizar llamadas utilizando un estándar conocido como protocolo de inicio de sesión (SIP), que es un protocolo abierto, a diferencia de Skype, que está cerrado.

Además de la aplicación, Linphone tiene un servicio donde puedes crear tu propia cuenta SIP con ellos para que comiences a usar la aplicación. Lo bueno de una cuenta SIP es que no está vinculado a la aplicación y puede ser utilizado por otras aplicaciones de telefonía que admiten SIP. [Consiguelo aqui]

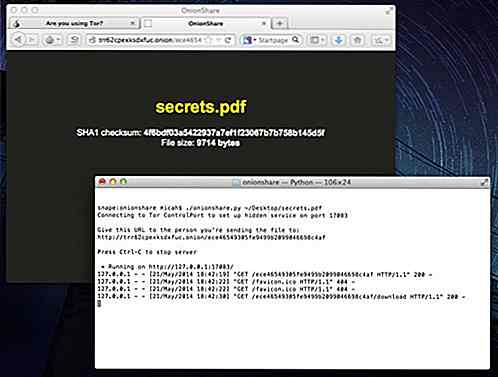

10. OnionShare (Uso compartido de archivos)

Una nueva aplicación basada en línea de comandos escrita en Python y creada por Micah Lee, quien trabaja para el sitio de noticias The Intercept de Glenn Greenwald. Si el nombre Glenn Greenwald no suena, él es el periodista que dio la noticia sobre las filtraciones de la NSA. La aplicación tiene un único propósito, que es permitirle compartir sus archivos a través de Internet de forma anónima a través de Tor .

Lo hace mediante el uso de los servicios ocultos de Tor . Cuando comparte un archivo, la aplicación creará una URL de .onion inimaginable, a la que solo se puede acceder utilizando un navegador Tor, asegurando el anonimato de las partes involucradas. Para compartir el archivo, deberá pasar el .onion URL al destinatario deseado. [Consiguelo aqui]

Cómo crear una partición de recuperación en OS X

Mientras estaba haciendo mantenimiento para mi OS X, usando la aplicación de Mantenimiento, la aplicación me dijo que mi partición de disco debe ser reparada. Entonces, como de costumbre, reinicio OS X y sostengo Cmd + R para acceder al Utilitario de Disco en OS X Recovery para arreglarlo.Sin embargo, en lugar de ir al Disk Recovery Assistant, me dirigieron a Internet Recovery, que era inusual. M

Crear un efecto de revelación de imagen solo CSS con bordes transparentes

Un efecto de revelación de imagen solo CSS se puede resolver de diferentes maneras. En realidad, es bastante fácil codificar un diseño en el que la imagen se destaca (se sobrepasa) por su fondo sólido: simplemente coloca una imagen sobre un elemento más pequeño con un fondo sólido.Puede obtener el mismo resultado si usa bordes transparentes, donde mantiene el tamaño del elemento de fondo igual al del primer plano y agrega bordes transparentes para crear un espacio vacío para el desbordamiento del primer plano.Hay algu

![Prueba del soporte de SVG en motores de navegador web [Estudio de caso]](http://hideout-lastation.com/img/tech-design-tips/864/testing-svg-support-across-web-browser-engines.jpg)