es.hideout-lastation.com

es.hideout-lastation.com

Los usuarios de Apple deben tener cuidado: este malware usa MS Word para infectar macOS

Los ataques basados en macro derivados de documentos maliciosos de Microsoft Word han existido desde hace un tiempo, ya que todavía se considera una de las formas más efectivas de comprometer una máquina con Windows . Ahora, parece que esta forma de ataque está llegando a la Mac también.

Los investigadores de seguridad han logrado identificar tal ataque en un dispositivo Mac por medio de un archivo de Word titulado "Aliados de los EE. UU. Y Rivales Digest Trump's Victory - Carnegie Endowment for International Peace". Oculto dentro del archivo hay una macro incrustada que se puede activar si un usuario abre el documento en una aplicación de Word que se ha configurado para permitir macros.

Si el usuario decide abrir el archivo a pesar de la advertencia que parpadea al abrirlo, la macro incrustada procedería a verificar si se está ejecutando el firewall de seguridad LittleSnitch . Si no es así, la macro descargaría una carga cifrada de securitychecking.org. Una vez que se completa la descarga, la macro descifraría la carga utilizando una clave codificada, seguida de la ejecución de la carga útil.

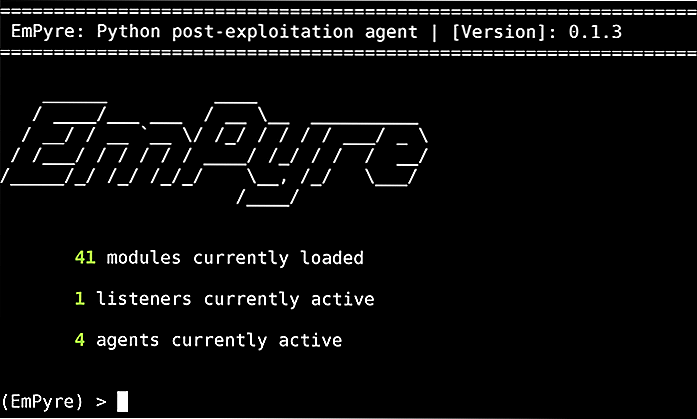

Según los investigadores de seguridad, el código basado en Python que se encuentra en la macro es casi una copia directa de un conocido framework de exploits de código abierto para Mac llamado EmPyre . Aunque los investigadores no pueden tener en sus manos la carga que securitychecking.org estaba sirviendo, los componentes de EmPyre significan que la macro podría ser utilizada para monitorear cámaras web, robar contraseñas y claves de encriptación almacenadas en un llavero, y acceder a historiales de navegación.

Según los investigadores de seguridad, el código basado en Python que se encuentra en la macro es casi una copia directa de un conocido framework de exploits de código abierto para Mac llamado EmPyre . Aunque los investigadores no pueden tener en sus manos la carga que securitychecking.org estaba sirviendo, los componentes de EmPyre significan que la macro podría ser utilizada para monitorear cámaras web, robar contraseñas y claves de encriptación almacenadas en un llavero, y acceder a historiales de navegación. Este archivo malicioso de Word marca la primera vez que alguien ha intentado poner en peligro una Mac a través del abuso de macro . Si bien el malware no es particularmente avanzado, no se puede negar que las macros son aún altamente efectivas cuando se trata de comprometer una máquina . Los usuarios de Mac deberían estar atentos cuando se trata de archivos Word a partir de ahora.

Este archivo malicioso de Word marca la primera vez que alguien ha intentado poner en peligro una Mac a través del abuso de macro . Si bien el malware no es particularmente avanzado, no se puede negar que las macros son aún altamente efectivas cuando se trata de comprometer una máquina . Los usuarios de Mac deberían estar atentos cuando se trata de archivos Word a partir de ahora.Fuente: Ars Technica

7 consejos para convertirte en el escritor que todo el mundo quiere leer

¿Te has preguntado qué es exactamente lo que separa a un gran escritor de un escritor promedio ? La respuesta obvia sería el talento. Sin embargo, pregúntele a cualquier gran escritor y ellos argumentarían el punto. Hay un montón de escritores promedio con tanto talento como cualquiera . Es solo que hay un punto, una línea en la arena, que no están dispuestos a cruzar que les impida abrirse paso .Más de

Cómo administrar mejor su informe directo

Hoy, vamos a tener un pequeño curso intensivo en dirección creativa. Después de haber estado diseñando por un tiempo, es posible que se encuentre a cargo de otra persona en su equipo, ya sea otro diseñador, un programador, un redactor u otro profesional.Solo hay un problema: nunca antes has estado a cargo de un miembro del equipo y no tienes idea de qué hacer. Hoy,