es.hideout-lastation.com

es.hideout-lastation.com

10 notorios hackers que llegaron a los titulares

Cuando las personas oyen hablar de la palabra "hacker", generalmente piensan en aquellos que son considerados hackers de sombrero negro. A diferencia de los hackers de sombrero blanco, que piratean los sistemas informáticos para ayudar a corregir fallas en la seguridad, los hackers de los hackers negros buscan más ganancias ilícitas . Ya sea por dinero, información personal o simplemente por la emoción de hacerlo, los hackers de los hackers negros causan estragos en los sistemas informáticos y generalmente dejan un rastro de víctimas detrás.

En este post, veremos brevemente las vidas, las motivaciones y los resultados de 10 hackers que han llegado a los titulares al apuntar y piratear organizaciones grandes e incluso gobiernos. Algunos tienen buenas intenciones, mientras que otros no tienen escrúpulos de piratería para el beneficio personal, pero no importa cuál sea su razonamiento, estos son los piratas informáticos que mantienen a la organización principal en sus manos cuando se trata de las medidas de seguridad que emplean en sus sistemas.

1. Héctor Xavier Monsegur (Sabu)

Sabu es conocido como uno de los fundadores de LulzSec, el infame grupo de hackers de sombrero negro que irrumpió y robó información de los sitios web gubernamentales y corporativos, todos principalmente "para el lulz" o en otro habla, entretenimiento. Su identidad real finalmente fue descubierta por el FBI y se le dio la opción de elegir informante o ir a prisión.

Monsegur eligió el primero y cooperó con el FBI, pirateando con su equipo Lulzsec todo el tiempo controlando sus actividades e informando a los federales. Esto finalmente condujo a la captura de los otros miembros y al final de Lulzsec. Monsegur pasó solo 7 meses en la cárcel debido a su cooperación. Cuente con suerte porque se suponía que su sentencia original sería de 26 años.

2. Kevin Mitnick

2. Kevin Mitnick Kevin Mitnick era un hacker antes de que las computadoras fueran geniales o convencionales. Su primer truco se realizó cuando tenía 15 años, allá por 1978, a través de un método conocido como ingeniería social, que involucraba un golpe de boleto y un buceo en contenedor. Básicamente, podría obtener todos los viajes en autobús gratuitos que quisiera con una tarjeta perforada falsificada .

Sin embargo, su primer truco informático fue para el acceso no autorizado a los sistemas informáticos de Digital Equipment Corporation . Fue encarcelado por 12 meses más un lanzamiento supervisado de 3 años. Rompió el acuerdo de 3 años cuando pirateó las computadoras de correo de voz de Pacific Bell, y se emitió una orden de arresto en su nombre, que logró evitar durante 2, 5 años.

Durante su tiempo en la carrera, realizó una juerga de pirateo informático, utilizando teléfonos celulares clonados para ocultar su ubicación y penetrar en los sistemas de algunas de las compañías más grandes de telefonía celular y computación. Finalmente fue atrapado y obligado a cumplir 5 años de prisión. Ahora dirige una empresa de seguridad informática, Mitnick Security Consulting.

3. Gary McKinnon (Solo)

3. Gary McKinnon (Solo) Según los fiscales, el pirata informático escocés Gary McKinnon fue responsable de cometer el "mayor hack informático militar de todos los tiempos" : pirateó 97 computadoras militares y de la NASA en 2002. Y no fue solo una simple ruptura cuando ocurrió el incidente. menos de unos pocos meses después del 11 de septiembre.

Hizo un daño real a la infraestructura militar de los EE. UU., Deteniendo el suministro de municiones a la Flota Atlántica de la Armada de los EE. UU. Y, por alguna razón, dejó mensajes burlones y antiamericanos en las computadoras. McKinnon tiene el síndrome de Asperger y cuando lo atraparon, McKinnon, afirmó que solo estaba buscando pruebas de ovnis, tecnología antigravitatoria y supresión de energía gratuita.

El gobierno de los Estados Unidos trató de extraditarlo para un juicio pero no pudo hacerlo debido a su condición médica, y al hecho de que los expertos médicos lo consideran un riesgo de suicidio si se lo obliga a abandonar el Reino Unido para enfrentar un juicio. Al final de un tira y afloja de 10 años, los fiscales decidieron abandonar cualquier plan para enjuiciarlo en suelo del Reino Unido debido a las complicaciones de estar en el Reino Unido y la evidencia y los testigos en los Estados Unidos .

4. Ehud Tenenbaum (El Analizador)

4. Ehud Tenenbaum (El Analizador) A la edad de 19 años en 1998, el hacker israelí Ehud Tenenbaum era el jefe de un grupo de piratas informáticos que lograron entrar en los sistemas informáticos de la NASA, los militares de EE. UU. E Israel, y varias universidades estadounidenses e israelíes. Instalaron puertas traseras para obtener información clasificada. El entonces subsecretario de Defensa de los EE. UU., John Hamre, lo llamó "el ataque más organizado y sistemático hasta la fecha": pensaban que el hack lo había hecho el gobierno iraquí .

Para detener los ataques y capturar a los piratas informáticos, varias ramas del gobierno de EE. UU. Reunieron a sus agentes y comenzaron una investigación (con el nombre en código Solar Sunrise). Finalmente logran capturar al Tenenbaum y su equipo. En 2001, fue condenado a 18 meses de prisión, de los cuales solo cumplió 8 meses.

Más tarde lo arrestaron de nuevo en 2008 por piratear instituciones financieras y robar números de tarjetas de crédito; los daños sumaron alrededor de $ 1.5 millones. Se declaró culpable y aceptó una declaración de culpabilidad por su cooperación en la investigación.

5. Jonathan James (c0mrade)

5. Jonathan James (c0mrade) Cuando tenía 15 años, Jonathan James fue atrapado irrumpiendo en el sistema escolar de BellSouth y Miami-Dade. Esto llevó al descubrimiento de que tenía acceso de puerta trasera a una división del Departamento de Defensa de EE. UU., Básicamente, tenía acceso a miles de mensajes de empleados.

También había pirateado a la NASA y había obtenido el código fuente para funciones de soporte vital en la Estación Espacial Internacional. La intrusión hizo que la NASA apagara sus computadoras por tres semanas, y $ 41, 000 para reparar el sistema. James fue arrestado y obligado a cumplir 6 meses en un centro correccional federal .

Más tarde, en 2007, James fue sospechoso de ayudar a algunos de sus amigos hackers a cometer un ataque informático masivo que comprometió la información de crédito de millones de personas. Repetidamente negó la participación, pero fue atacado por el Servicio Secreto de todos modos. En 2008, se suicidó con un disparo en la cabeza, creyendo que no recibiría la justicia adecuada.

6. Edward Snowden

6. Edward Snowden Edward Snowden se convirtió en un nombre familiar al quitarle la tapa al programa de espionaje de la NSA. La agencia había estado espiando a los estadounidenses regulares en una escala masiva sin precedentes. ¿Cómo consiguió Snowden las pruebas para demostrar esa acusación? Bueno, realmente no necesitaba confiar en las herramientas de piratería. Al igual que Mitnick, todo lo que tuvo que hacer fue usar ingeniería social, ah, y aprovechó una política de seguridad quebrada para obtener acceso a los archivos.

Verá, Snowden estaba trabajando como administrador de sistemas para la NSA y pudo acceder a la mayoría de sus documentos secretos principales, y básicamente no había nadie que lo auditara por filtraciones potenciales. Si no podía obtener un documento, todo lo que tenía que hacer era obtener las credenciales de alguien que tenía acceso, la gente ya supone que los administradores del sistema ya tenían acceso a ellos.

Después de las revelaciones, Snowden huyó a Rusia, donde obtuvo asilo político.

7. Andrew Auernheimer (weev)

7. Andrew Auernheimer (weev) weev es un hacker de sombrero gris y trol de Internet, primero gana notoriedad por reclamar la responsabilidad de un hack hecho en Amazon, donde los libros sobre temas homosexuales fueron reclasificados como pornografía . Él es muy conocido por sus travesuras de trolling, una vez se convirtió en el presidente de un grupo dedicado a trolling la web con malware, piratería de páginas web e imágenes de choque.

De este grupo surgió Goatse Security, un grupo de sombreros grises creado para distanciarse de las travesuras de trolling de los primeros. En 2010, ayudó a encontrar una vulnerabilidad en el sitio web de AT & T que expuso los correos electrónicos de los usuarios de iPad, algunos de los cuales incluyen los de propiedad de celebridades y oficiales militares.

Aunque finalmente entregaron el exploit a AT & T, primero fueron a una agencia de noticias para compartir su descubrimiento. Esto condujo a una investigación criminal donde el FBI lo acusó de piratería y le dieron 41 meses de cárcel.

8. Julian Assenge (Mendex)

8. Julian Assenge (Mendex) Hoy, Julian Assenge es conocido como el creador y el rostro público de Wikileaks, la organización en línea que publica documentos gubernamentales y corporativos filtrados. Pero antes de todo eso, allá por la década de 1980 a la temprana edad de 16 años, era conocido como Mendex y junto con otros dos hackers formaron Subversivos Internacionales , lo que ellos consideran un grupo de piratería ética.

Luego pasó a piratear varios objetivos de alto perfil como el Departamento de Defensa de los Estados Unidos, la NASA, Lockheed Martin, solo por nombrar algunos. Finalmente fue capturado mientras pirateaba a Nortel en 1991 a la edad de 20 años. Se declaró culpable de 35 cargos . Se las arregló para evitar fuertes sanciones debido a la intención percibida no maliciosa y una infancia interrumpida, causada por su madre que forma parte de un controvertido grupo de New Age y con frecuencia se mueve.

9. Jeremy Hammond

9. Jeremy Hammond Jeremy Hammond es un activista político y utiliza sus habilidades de piratería informática para ayudar en su activismo. Por ejemplo, durante el 2004 DEFCON, alentó la "desobediencia civil electrónica" a la audiencia como una forma de protesta contra la Convención Nacional Republicana anual.

Fundó HackThisSite, una forma de entrenar sería piratas informáticos con todas las herramientas del oficio, describiéndose a sí misma como "una organización sin fines de lucro que se esfuerza por proteger una buena cultura de seguridad y una atmósfera de aprendizaje". En su mayoría se metió en problemas con la ley con su activismo, desde negarse a seguir las órdenes de la policía cuando protestaba .

Pero lo que finalmente lo detuvo (y una sentencia de 10 años) fue la piratería de la firma de inteligencia privada Stratfor en 2012. Había filtrado una lista de clientes obtenidos a Wikileaks y había donado un millón de dólares adicionales a través de tarjetas de crédito robadas a varias organizaciones benéficas. Una nota interesante que te podría gustar fue que Hammond fue capturado por Sabu (del # 1) quien estaba trabajando con el FBI como informante en ese momento.

10. El bufón

10. El bufón The Jester es un vigilante de internet y se describe a sí mismo como hacktivista de sombrero gris. Se desconoce su identidad real, excepto por el hecho de que es un ex soldado que había servido en giras en Afganistán y otros lugares. El bufón se hizo un nombre pirateando varios sitios web que él considera antiamericanos.

Su primer ataque público fue contra los talibanes y otros grupos jihadistas relacionados en Internet. También pirateó el sitio web de la Iglesia Bautista de Westboro por faltarle el respeto a los funerales de las tropas estadounidenses. También tiene DDoS varios sitios web que, según él, ponen en peligro a las tropas estadounidenses en el extranjero, como Wikileaks.

No solo eso, ha pirateado países que muestran apoyo a Snowden, como Ecuador, DDoS-ing su sitio web de bolsa y tismo. The Jester todavía está activo en Twitter y su blog, donde da sus opiniones regularmente.

www.wikileaks.org - TANGO DOWN - INDEFINITLEY - por intentar poner en peligro las vidas de nuestras tropas y 'otros activos' #wikileaks #fail

28 de noviembre de 2010

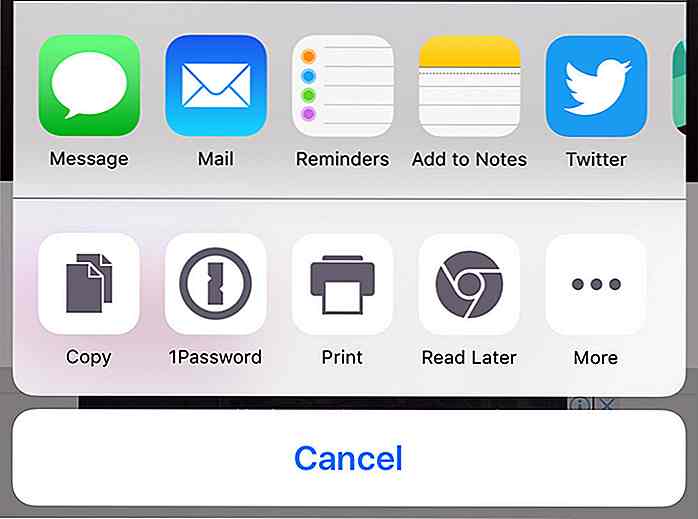

Chrome para iOS ahora viene con la opción Leer más tarde

Los usuarios de Chrome para iOS que deseen guardar artículos para leer más tarde finalmente obtendrán su deseo, ya que la actualización de Chrome 57 trae consigo la función de "Lista de lectura" para el navegador de Google.Funcionalmente idéntica a la que se puede encontrar en Safari, la función de la Lista de lectura para Chrome para iOS permitirá a los usuarios guardar artículos que puedan leerse en otro momento.Para hac

![Silbar para responder llamadas telefónicas con respuesta automática [Android]](http://hideout-lastation.com/img/tech-design-tips/342/whistle-answer-phone-calls-with-auto-answer.jpg)

Silbar para responder llamadas telefónicas con respuesta automática [Android]

No es aconsejable hablar por teléfono mientras se conduce, e incluso es ilegal en algunas partes del mundo, pero hay momentos en los que simplemente tiene que responder a esta llamada o iniciar aplicaciones mientras conduce un automóvil. El peligro está en manejar el teléfono cuando debe tener las manos en el volante y su atención en la carretera.Mien

![Por qué debería evitarse el exceso de trabajo a los 25 años [Op-Ed]](http://hideout-lastation.com/img/tech-design-tips/720/why-you-should-avoid-being-overworked-25.jpg)