es.hideout-lastation.com

es.hideout-lastation.com

Cómo una guerra cibernética completa puede cambiar el mundo

Internet es una cosa hermosa. No tiene límites y la única limitación que tiene es la imaginación de sus usuarios. Nuevas culturas han nacido por eso y cada día se desarrollan más. Nueva tecnología, muchas cosas nuevas. En Internet, no necesita una visa para viajar a un país diferente.

Internet, en sí mismo, es un territorio no reclamado con más de 2 mil millones de ciudadanos . Fácil de decir, las superpotencias del mundo están ocupadas tratando de obtener su propia parte. Y al igual que un territorio físico, también hay espionaje, espionaje y una guerra en el mundo cibernético. Puede que no te des cuenta, pero ha estado sucediendo desde hace varios años.

¿Qué está pasando en el mundo cibernético?

Un buen ejemplo es la Agencia de Seguridad Nasional (NSA) de los Estados Unidos que espía a estadounidenses y otros 193 países cada minuto de cada día, con un objetivo en mente (y lo estoy simplificando aquí): recopilar información y usarla para disuadir actos de terrorismo . Si desea que su corazón funcione, aquí hay una cronología del espionaje interno de la NSA.

Pero en su intento por hacer esto, comenzó la reacción violenta en todo el mundo. China es un gran país y en las últimas décadas ha demostrado ser una maravilla industrial y económica. Y ahora han comenzado a invertir fuertemente en sus capacidades cibernéticas. El año pasado, el líder supremo de Irán les dijo a los estudiantes que se preparen para la guerra cibernética. Quizás sea una reacción al ataque cibernético de los saudíes y los israelíes contra el programa nuclear de Irán en 2010.

Pero en su intento por hacer esto, comenzó la reacción violenta en todo el mundo. China es un gran país y en las últimas décadas ha demostrado ser una maravilla industrial y económica. Y ahora han comenzado a invertir fuertemente en sus capacidades cibernéticas. El año pasado, el líder supremo de Irán les dijo a los estudiantes que se preparen para la guerra cibernética. Quizás sea una reacción al ataque cibernético de los saudíes y los israelíes contra el programa nuclear de Irán en 2010.Rusia también está a la ofensiva. Uno de los ataques cibernéticos más publicitados que hicieron fue piratear los servidores de correo del Departamento de Estado de EE. UU. Y recientemente, el Pentágono anunció una nueva estrategia para la guerra cibernética en la que se discutieron las armas cibernéticas .

Y no solo los gobiernos atacan a otros gobiernos en el ciberespacio. Las compañías vitales también están siendo atacadas cibernéticamente por los gobiernos. Y como respuesta, la mitad de las empresas británicas encuestadas dijeron que estaban considerando contratar piratas informáticos para disuadir a otros hackers. Lucha contra el fuego con fuego, ¿verdad?

Pero volviendo a la escena mundial, el mundo se encuentra actualmente en una guerra cibernética semifría con los Estados Unidos, Rusia, Irán y China como principales actores. Recientemente, las noticias sobre los Estados Unidos que fueron pirateadas por los chinos estallaron.

Pero volviendo a la escena mundial, el mundo se encuentra actualmente en una guerra cibernética semifría con los Estados Unidos, Rusia, Irán y China como principales actores. Recientemente, las noticias sobre los Estados Unidos que fueron pirateadas por los chinos estallaron.Según los expertos, el incidente involucró la recolección de más de 4 millones de registros federales y actuales de empleados. Pero si bien el motivo del hack no está claro, se trata de un ataque muy específico que podría indicar la posibilidad de que los hackers estén construyendo su propia base de datos de empleados del gobierno de EE. UU. Cuando sucede, la Oficina de Administración de Personal advirtió a los Estados Unidos el año pasado que sus sistemas en red son un "sueño de hacker" y que no están listos para un ataque .

Bueno, ¿no pueden simplemente no conectar sus sistemas importantes a Internet?

Esa es realmente una gran pregunta. La verdad es que ellos no. El gobierno y el ejército generalmente tienen su propia intranet, una red privada a la que solo puede acceder personal autorizado . Claro, todavía podría utilizar la red mundial, pero es del tipo que hace uso de redes de cable totalmente desconectadas. De hecho, las grandes corporaciones también tienen sus propias intranets, donde solo se puede acceder a sus archivos en el sitio.

Pero al igual que las empresas, los gobiernos y los ejércitos no pueden sobrevivir solo en la intranet. Si bien la información clasificada se mantiene en sistemas que no están conectados a Internet, todavía hay dispositivos que se utilizan principalmente para fines de comunicación, como correo electrónico, videoconferencia y envío de archivos.

Pero al igual que las empresas, los gobiernos y los ejércitos no pueden sobrevivir solo en la intranet. Si bien la información clasificada se mantiene en sistemas que no están conectados a Internet, todavía hay dispositivos que se utilizan principalmente para fines de comunicación, como correo electrónico, videoconferencia y envío de archivos.Cuando escuchas en las noticias que un correo electrónico de un funcionario gubernamental de alto nivel ha sido pirateado, eso es más probable porque la computadora que se estaba utilizando estaba conectada a internet.

Además, si una red que no está conectada a Internet ha sido pirateada y la información clasificada se ha filtrado, es casi siempre un 100% de posibilidades de que alguien desde el interior lo haya hecho. Pero eso no es de lo que estamos aquí para debatir hoy.

¿Qué podrían ser las repercusiones de una guerra cibernética a gran escala?

La respuesta a esto es simple y aterradora: los gobiernos podrían construir su propia internet . Imagine un mundo donde hay varios Internets. Alemania quiere su propia internet debido al escándalo de espionaje de la NSA, mientras que Irán está construyendo su propia Internet "halal" que estará libre de "impurezas" del mundo exterior.

Y no es solo un truco pensar que otros gobiernos seguirán su ejemplo. Si estos ciberataques se salen de control, lo único que podría salvaguardar a los gobiernos es desconectarse unos de otros. Si eso no te asusta lo suficiente, retrocedamos un poco y veamos qué es internet en este momento.

Y no es solo un truco pensar que otros gobiernos seguirán su ejemplo. Si estos ciberataques se salen de control, lo único que podría salvaguardar a los gobiernos es desconectarse unos de otros. Si eso no te asusta lo suficiente, retrocedamos un poco y veamos qué es internet en este momento.Efectos en la comunicación

En este momento estoy hablando contigo mientras estoy en Filipinas. Puede que esté en Corea del Sur, Japón, Kuwait o Estados Unidos, pero aún puede leer esto. Puede hablar con sus amigos a través de Skype que están en un país diferente. Puede jugar juegos en línea en un entorno internacional.

Pero, ¿qué sucede cuando Internet, tal como lo vemos ahora, desaparece y se convierte en burbujas más pequeñas, confinadas y restrictivas ? Esa comunicación sin fronteras se habrá ido. Lo que nos lleva a una nueva forma diferente de obtener información: la información sobre otros países será más difícil de obtener. Es completamente posible que solo obtengamos información de los canales sancionados por el gobierno .

Esto cambia la forma en que todo funciona; todos recibirán un gran golpe. Piense en cuán importante fue el papel que jugaron Facebook y Twitter durante la Primavera Árabe. El mundo entero los miraba y los apoyaba. Pero si los gobiernos cortan su conexión con el resto del mundo, este tipo de información que fluye libremente será cosa del pasado.

Quizás uno de los principales problemas que sufrirán los usuarios habituales es la forma en que navegamos por Internet . Puede ser más difícil y costoso conectarse. Como retirar dinero de un cajero automático que no es de su banco, las llamadas internacionales pueden costar más debido a un cambio de ruta. Además, para pasar, será necesario pasar por varias puertas de enlace y puntos de control, lo que ralentizará el proceso de recopilación de información, debido a cómo se transmite la solicitud. Alternativamente, se puede ofrecer un "carril rápido" por una tarifa .

Miedo ahora cuando lo piensas así, ¿verdad? Y esa es una amenazante amenaza para todos nosotros. Pero hay cosas mucho más aterradoras que esto.

Rejillas de energía bajando

Las redes eléctricas en los EE. UU. Y en todo el mundo son vulnerables a los ataques, y no estamos hablando hipotéticamente. Solo en 2014, la red eléctrica de EE. UU. Fue atacada por piratas informáticos 79 veces. Los hackers lograron ingresar al 37% de las empresas que hacen que la red funcione .

Según los informes, los ataques fueron (y aún son) realizados por un ejército de piratas informáticos en un intento coordinado de hacer que ciudades enteras se apaguen. Imagine que un país inexpugnable como los EE. UU. Se está oscureciendo, el pánico subsiguiente será caótico.

Coches controlados de forma remota

Los autos se vuelven más inteligentes cada año. Desde poder diagnosticar lo que está mal en su hardware o software, hasta saltear por completo la necesidad de un controlador humano. Este es el futuro de los automóviles, y está llegando rápido.

Los automóviles incluso pueden obtener actualizaciones al recibir actualizaciones de un servidor remoto, y probablemente ya sepa lo que eso significa a estas alturas: todo lo que está conectado a Internet tiene la posibilidad de ser pirateado . En este caso, los vehículos autónomos pueden ser atacados por hackers para controlar las funciones del automóvil.

Los teléfonos inteligentes actúan como una herramienta de espionaje ubicua

Google puede enviar códigos a dispositivos Android, y la NSA tuvo esta brillante idea de apropiarse de Google Play y básicamente piratear los teléfonos de todos. Bien por nosotros que esto realmente no funcionó. O lo hizo?

El hecho es que si una agencia planeaba hacerlo, otras organizaciones podrían dedicar su tiempo y recursos a piratear no solo los dispositivos Android, sino también todos los teléfonos que dependen de las actualizaciones automáticas de un servidor principal. Esto se puede utilizar no solo para rastrear los movimientos de todos, sino también para entrar en la vida privada de todos, haciendo que los datos personales de todos estén abiertos al espionaje injustificado .

Piratería en misiles balísticos intercontinentales (ICBM)

El 23 de octubre de 2010, 50 ICBM que están equipados con puntas nucleares se apagaron. Sus controladores humanos perdieron la comunicación con ellos durante 45 minutos. ¿Por qué es esto aterrador? Porque durante esos 45 minutos, los centros de lanzamiento no tenían manera de detectar intentos de lanzamiento no autorizados .

No estaba claro cuál era el motivo exacto del bloqueo, que podía ser desde un cableado defectuoso, alguien que pirateaba los ICBM a través de receptores de radio, el error honesto de un empleado al desencadenar el apagón o un hacker muy dedicado que intervenía en los Estados Unidos miles de millas de cables (muy poco probable). Lo que sea que lo haya causado podría haber comenzado una guerra nuclear .

Drones militares que se utilizan contra las personas que se supone que deben proteger

Los drones militares estadounidenses ya están volando en sus áreas de interés. Y están llevando misiles del fuego del infierno. También es inevitable que estos drones se conecten de forma inalámbrica a sus estaciones base, donde los humanos pueden controlar o actualizar sus sistemas de vez en cuando.

Con eso en mente, ¿cree que es completamente posible que los piratas informáticos puedan obtener acceso a estos drones para sus propios fines? Seguro.

Se estrelló la bolsa de valores, y la economía

Los hackers pueden manipular el mercado de acciones, lo que hicieron en 2010, cuando piratas informáticos rusos ingresaron al NASDAQ. Si bien este intento podría simplemente significar que alguien quiere información para ganar mucho dinero, tampoco es una idea descabellada que en el futuro alguna organización empeñada en destruir la economía de un país específico pueda y pueda hacerlo.

Si esto sucede, las personas podrían perder empleos, las viviendas podrían ser ejecutadas y la tasa de personas sin hogar aumentará, se generarán disturbios civiles y el colapso de la ley y el orden podría destruir a los gobiernos. Esto ha sucedido antes, en un período anterior a Internet conocido como la Gran Depresión.

En conclusión

Lo que está en juego es alto en el mundo cibernético. Los grupos privados, las corporaciones e incluso los gobiernos son a la vez ofensivos y defensivos. Es como ver a varias tribus luchar por el poder y la tierra. La única diferencia es que en el siglo XXI la cosa por la que luchan no es ni siquiera un lugar físico, pero seguro que contiene un gran poder.

Y a fin de cuentas, nosotros, los usuarios habituales, seremos las víctimas de esta guerra entre superpotencias.

20 hermosas plantillas PSD que puedes descargar gratis

Las plantillas de sitio web de PSD pueden ser realmente útiles para los diseñadores web de cualquier nivel. En lugar de una ventana de Photoshop, puede comenzar su proyecto con un diseño listo para usar que incluye elementos de la interfaz de usuario. Esas plantillas de sitios web pueden personalizarse fácilmente y transformarse en HTML, y más tarde en cualquier otro sistema de administración de contenido.En es

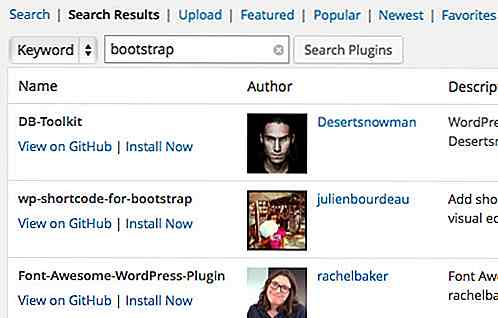

Encuentre e instale complementos de WordPress a través de Github

Los complementos de WordPress se distribuyen "oficialmente" a través del repositorio de plugins propiedad de WordPress. Puede buscar cualquier tipo de complemento para agregar funcionalidades adicionales a su sitio web o blog. Pero también hay una gran cantidad de complementos geniales que podemos encontrar afuera que no están alojados en el repositorio oficial .Al

![Efecto de paralaje en fotografía [Tutoriales de Photoshop]](http://hideout-lastation.com/img/tech-design-tips/593/parallax-effect-photography.jpg)