es.hideout-lastation.com

es.hideout-lastation.com

Los hackers adoran sus acciones en las redes sociales. Este es el por qué.

Las redes sociales se han convertido en una parte indispensable de nuestras vidas modernas. Lo más probable es que estés más conectado a más círculos sociales en línea ahora que nunca. El problema aquí es que te encanta compartir, tal vez incluso un poco demasiado. Sí, nos enseñaron que compartir es cuidar, pero el exceso de participación dará lugar a violaciones de privacidad y seguridad .

Los expertos han estado advirtiendo sobre los riesgos de esta difusión de información exagerada durante años. Existen innumerables historias sobre cómo la actividad de Facebook, por ejemplo, ha causado una gran conmoción y destrucción a la vida de las personas al perder beneficios para los empleados (debido a fotos de playa compartidas en Facebook), a perder trabajos (por varias razones).

Pero las amenazas de las redes sociales no se limitan solo a jefes, posibles empleadores y compañías de seguros . Los hackers también se aprovechan de las páginas de redes sociales y usan la información que encuentran allí para su propio beneficio. A continuación, analizamos algunos de los datos que buscan los piratas informáticos y lo que hacen una vez que lo tienen.

Encontrar su información de autenticación

Cuando se registra para recibir servicios de bancos, compañías de telecomunicaciones y agencias gubernamentales (entre otros), necesita autenticar su identidad. En línea, esto se hace proporcionando un nombre de usuario y contraseña, o a veces un código de un solo uso que se envía por mensaje de texto al dispositivo móvil del usuario.

En el teléfono, los usuarios generalmente autentican su identidad respondiendo preguntas personales . En los Estados Unidos, las preguntas de autenticación generalmente incluyen el número de seguro social del cliente, la fecha de nacimiento y el apellido de soltera de la madre, pero también pueden incluir el nombre de su primera mascota, la escuela primaria a la que asistió o cualquier otra información aleatoria.

¿Cuán difícil crees que es para los hackers crear este tipo de información sobre ti? Bueno, cuando constantemente estás agregando fotos, citas y tus planes para la próxima fiesta de cumpleaños de tus hijos en tus páginas de redes sociales (sin mencionar el hecho de compartir explícitamente tu fecha de nacimiento), básicamente estás entregando tus datos personales directamente a hackers en bandeja de plata.

¿Cuán difícil crees que es para los hackers crear este tipo de información sobre ti? Bueno, cuando constantemente estás agregando fotos, citas y tus planes para la próxima fiesta de cumpleaños de tus hijos en tus páginas de redes sociales (sin mencionar el hecho de compartir explícitamente tu fecha de nacimiento), básicamente estás entregando tus datos personales directamente a hackers en bandeja de plata.Así que tal vez al menos el apellido de soltera de su madre seguirá siendo privado, ¿no? Probablemente no. Si se conecta con miembros de la familia en línea, la información en la página de perfil de mamá está ahí para que todos la vean . Descubrir que Karen es el segundo nombre de tu madre ni siquiera necesita habilidades serias de pirateo.

Hacer conjeturas educadas en sus contraseñas

Los hackers pueden intentar descifrar su contraseña probando sistemáticamente una gran cantidad de contraseñas potenciales (un método conocido como "fuerza bruta") hasta encontrar la correcta. Esta es una de las razones por las que se alienta a los consumidores a elegir una contraseña sofisticada con letras minúsculas, mayúsculas, números y caracteres especiales, para frustrar tales scripts de adivinación de contraseñas.

Para mejorar las posibilidades de encontrar la contraseña correcta y reducir el tiempo necesario para hacerlo, los hackers usan algo llamado "ataque de diccionario".

Un ataque de diccionario significa que el script no adivina todas las cadenas posibles (incluidas las letras completamente aleatorias), sino que utiliza varias palabras de un diccionario. El ataque es efectivo teniendo en cuenta que la mayoría de los usuarios no eligen sus contraseñas de forma aleatoria, sino que aplican palabras y nombres familiares que son fáciles de recordar .

Como se muestra en programas como Mr. Robot, las redes sociales pueden ayudar a los hackers a recopilar palabras para sus diccionarios . Los nombres de las mascotas y los miembros de la familia, su fecha de cumpleaños, los cumpleaños de sus hijos y su aniversario pueden extraerse fácilmente de sus perfiles sociales y agregarse al diccionario de hackers.

Como se muestra en programas como Mr. Robot, las redes sociales pueden ayudar a los hackers a recopilar palabras para sus diccionarios . Los nombres de las mascotas y los miembros de la familia, su fecha de cumpleaños, los cumpleaños de sus hijos y su aniversario pueden extraerse fácilmente de sus perfiles sociales y agregarse al diccionario de hackers.Con mucha frecuencia, estos detalles personales se convierten en contraseñas convirtiendo este en otro caso en el que el hacker ni siquiera necesita trabajar muy duro.

Cómo obtener direcciones de correo electrónico de empleados

¿Por qué detenerse en el mero individuo cuando hay grandes organizaciones que simplemente ansían ser pirateadas?

Si bien el pirateo de la red interna de una organización puede requerir sofisticación de piratería y conocimientos técnicos serios, la raíz del trabajo de pirateo de la organización no es tan diferente al personal: las organizaciones y las grandes empresas también alojan páginas de redes sociales, y también son culpables de sobre-compartir

Uno de los métodos más comunes utilizados para atacar a las organizaciones es enviar correos electrónicos a los empleados que contengan malware . Una vez que el empleado abre el archivo adjunto, su computadora corporativa se infecta con malware que abre una "puerta trasera" que permite al pirata informático entrar en la red interna de la organización a través de la máquina infectada .

Naturalmente, algunos empleados de la organización serán objetivos más fáciles que otros. Por ejemplo, los administradores del sistema, las personas que ejecutan y administran toda la red de TI, generalmente actuarán como objetivos más grandes. Si sus computadoras se infectan, los hackers recibirían las llaves del reino y accederían a toda la infraestructura de TI.

Naturalmente, algunos empleados de la organización serán objetivos más fáciles que otros. Por ejemplo, los administradores del sistema, las personas que ejecutan y administran toda la red de TI, generalmente actuarán como objetivos más grandes. Si sus computadoras se infectan, los hackers recibirían las llaves del reino y accederían a toda la infraestructura de TI.En este punto, probablemente pueda adivinar dónde comienzan los hackers toda esta empresa: a través de las redes sociales. Las redes sociales se pueden utilizar para identificar el tipo exacto de empleados de alto valor necesarios para esta infiltración masiva .

Al buscar personas que ocupen ciertos puestos en la organización objetivo, el pirata informático puede seleccionar de forma práctica a los empleados que deberían recibir el malware. Dado que la mayoría de las organizaciones siguen un "esquema" de dirección de correo electrónico específico (por ejemplo, la dirección de correo electrónico de un empleado sería su primer nombre, punto, su apellido, en el dominio de la organización), el pirata puede deducir la dirección de correo electrónico del empleado simplemente su nombre.

Las redes sociales también pueden ayudar a los piratas informáticos a escribir el mensaje de correo electrónico que enviarán al empleado con el malware. Si el empleado publicó en su página de redes sociales que iría a una determinada conferencia, por ejemplo, el mensaje de correo electrónico podría enmascararse como un mensaje de las organizaciones de la conferencia . De esta forma, hay una mayor probabilidad de que el empleado no sospeche la autenticidad del archivo adjunto y lo abra.

¡Ármate con la información!

Existen muchos más riesgos planteados por las redes sociales que involucran un enfoque de ingeniería social más proactivo por parte del pirata informático. Ni siquiera hemos abordado el tema de lo que los hackers pueden hacer cuando se acercan activamente a un usuario con un perfil falso o un aviador falso o envían ataques de phishing a través de esas plataformas.

Teniendo en cuenta la cantidad de medios sociales que se han incorporado a su vida, sería conveniente familiarizarse con estas amenazas. Esté atento a lo que está compartiendo en línea y familiarícese con las consecuencias de compartir información .

Nota del editor : esta publicación de invitado está escrita para Hongkiat.com por Omri Toppol. Omri es el chico de marketing de LogDog . Es un apasionado de la tecnología, el marketing digital y ayuda a los usuarios en línea a mantenerse a salvo y seguros.

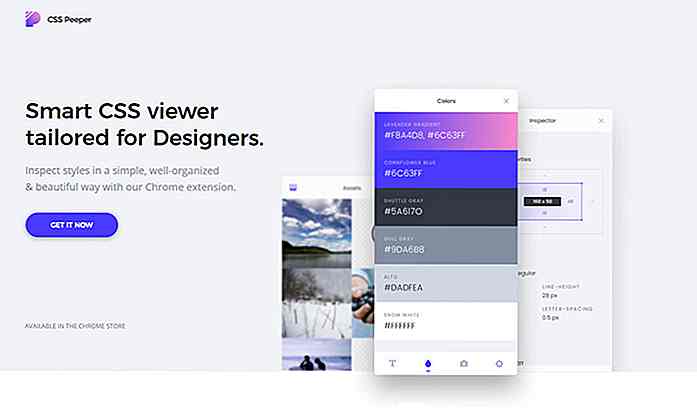

Inspector de CSS detallado en cada sitio con CSSPeeper para Chrome

El panel habitual de Chrome DevTools es increíblemente potente. Permite a cualquier persona profundizar en cualquier página para estudiar el diseño de un sitio, CSS, e incluso encabezados HTTP si es necesario.Puede hacer mucho con el inspector DevTools CSS. Pero no tiene un panel de GUI claro y eso es algo que a todos los desarrolladores les encantaría.Ech

Colaboraciones: cómo y por qué trabajar con otros diseñadores

Ah, colaboraciones. Pueden ser una bendición o una maldición, y a veces ambas a la vez. Trabajar con otro diseñador en un proyecto puede desafiarte de formas que nunca creíste posibles ... y también puede volverte tan loco que te encontrarás preguntándote si valió la pena el esfuerzo en primer lugar.Hoy, ex