es.hideout-lastation.com

es.hideout-lastation.com

Consejos y trucos avanzados para una mejor privacidad y seguridad en línea

Con redes sociales y toneladas de lugares para pasar tiempo en línea, es importante conocer las medidas de seguridad que puede tomar y los peligros que debe evitar . Con la configuración de stock predeterminada de sus sistemas y navegadores, debe estar seguro, pero el hecho de que esté lo suficientemente seguro depende de la seriedad con la que tome su seguridad y privacidad en línea.

La necesidad de la hora es ir más allá de simples medidas de seguridad y optar por técnicas avanzadas para disfrutar de una experiencia en línea segura y privada. Estas son algunas de las medidas de seguridad que debe conocer y prestar atención, para estar más seguro en línea.

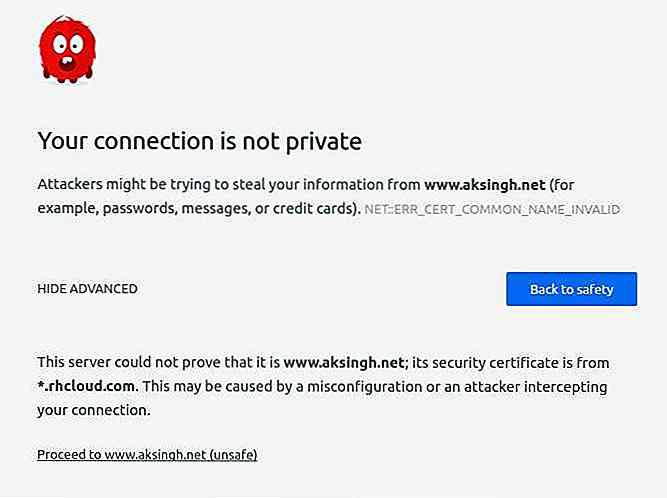

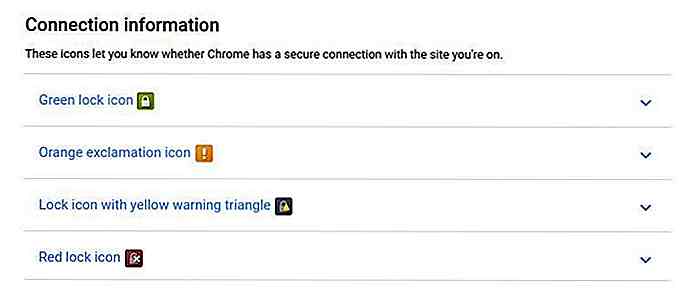

Siempre revise si hay señales reveladoras

Hay algunos signos reveladores que indican un problema o algo sospechoso en un sitio.

Estos son los indicadores de que el sitio web o la página que está viendo no es seguro, conocido por tener malware o explotado para uso malicioso como engañar a las personas, piratear sus datos, etc. También hay peligro en el manejo de los detalles de pago que llevan a posibles robos u otros ataques.

Estos son los indicadores de que el sitio web o la página que está viendo no es seguro, conocido por tener malware o explotado para uso malicioso como engañar a las personas, piratear sus datos, etc. También hay peligro en el manejo de los detalles de pago que llevan a posibles robos u otros ataques.No comparta información con extraños o nuevos amigos

Con el uso cada vez mayor de las redes sociales, corremos el riesgo de compartir de más lo que no deberíamos. Si no tenemos cuidado, esto podría generar problemas de robo de identidad o casos de acecho. Si no está familiarizado con la configuración de privacidad o seguridad, aquí hay algunas herramientas y publicaciones con consejos que puede usar para configurar la configuración de privacidad en redes sociales populares.

- Facebook: revisión de privacidad, consejos de seguridad, conceptos básicos de privacidad, 5 configuración de privacidad de Facebook que debe saber, cómo usar la configuración de privacidad desconcertante de Facebook

- Twitter: Protección de tweets, consejos de seguridad de la cuenta, consejos de privacidad y seguridad de Twitter

- Google+: cómo compartes información, seguridad de Google+, privacidad y seguridad

- LinkedIn: configuración de cuenta y privacidad, 5 maneras de proteger su cuenta de LinkedIn, 6 consejos de seguridad y privacidad para ayudarlo a lidiar con la actual crisis de seguridad de LinkedIn

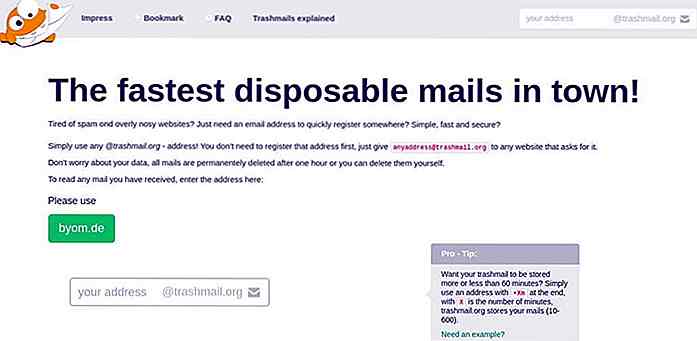

Siempre tenga direcciones de correo electrónico alternativas

La venta de direcciones de correo electrónico y datos personales es desenfrenada en línea, sin mencionar que es muy fácil de buscar. Además de que los casos de piratería también conducen a la exposición de los datos del usuario pertenecientes a cuentas en línea. Aquí es donde puede ser útil tener correos electrónicos alternativos.

El uso de un solo correo electrónico en todas partes puede permitir que personas maliciosas se apoderen del correo no deseado o lo identifiquen como spam o robo de identidad. Es una buena idea tener un correo electrónico alternativo, para enviar correos a desconocidos, suscribirse a boletines informativos o rellenar formularios en sitios web desconocidos o que no son de confianza.

Este segundo correo electrónico recibe todos los correos no deseados o correos electrónicos no deseados inevitables, mientras que el correo electrónico oficial permanece limpio y sin exposición. Además, siempre puede reenviar correos electrónicos importantes desde la segunda dirección a su correo electrónico principal y establecer un filtro para mantener esos correos en una carpeta separada .

Simplemente agregue el segundo correo electrónico a la cuenta del primer correo electrónico (usando SMTP) y envíe el correo como el segundo correo electrónico directamente desde su correo electrónico oficial solamente. De esta manera, su cuenta de correo electrónico principal está bien organizada, sin spam, e incluso usted no necesita iniciar sesión en otra cuenta para realizar tareas menos seguras.

Para crear una cuenta de correo electrónico temporal o temporal, siempre puede usar uno de los proveedores de correo electrónico más populares o buscar un proveedor de correo electrónico temporal / anónimo:

También se incluyen consejos y tutoriales para administrar su buzón de correo con múltiples ID de correo electrónico en una única bandeja de entrada para proveedores de correo electrónico populares:

- Cómo reenviar correos electrónicos en Gmail, Outlook y Yahoo Mail

- Cómo usar / configurar filtros en Gmail, Outlook y Yahoo Mail

- Cómo enviar correos desde una dirección de correo electrónico diferente o secundaria o usando un alias en Gmail, Outlook y Yahoo Mail

Evite iniciar sesión en cuentas personales en el lugar de trabajo

Mantener el negocio y el ocio separados siempre es una buena idea, especialmente cuando se trata de cuentas personales en el lugar de trabajo. Evita usar tu dirección de correo electrónico personal en el trabajo y nunca accedas a cuentas privadas como tu cuenta bancaria mientras estás en el trabajo.

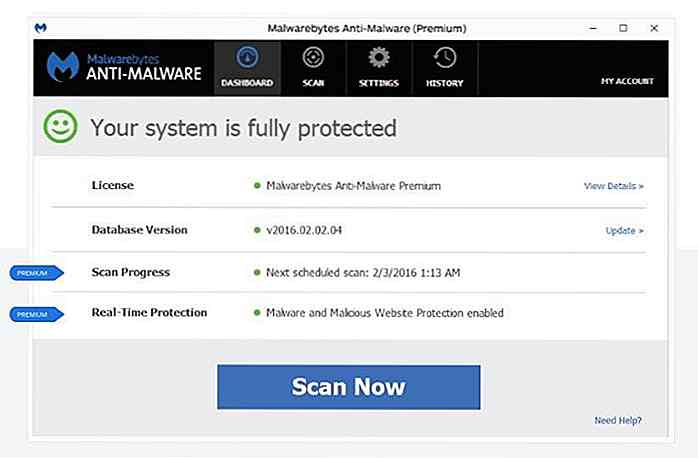

Si realmente necesita acceder a sus cuentas personales por algún motivo, recuerde hacer un control de seguridad utilizando un antimalware. Además, si usted es el propietario o el administrador de su sistema y busca cualquier programa sospechoso (aunque es difícil encontrar fácilmente un software de seguimiento, ya que en su mayoría está oculto).

Como solución alternativa, siempre puede usar su teléfono inteligente junto con el paquete de datos para enviar correos electrónicos personales sin que su empleador lo rastree de ninguna manera. Si está utilizando el mismo en el WiFi de su empleador, considere usar Tor o una VPN (que se explica a continuación) o encripte los contenidos del correo para mayor seguridad (como se explica más adelante).

Como solución alternativa, siempre puede usar su teléfono inteligente junto con el paquete de datos para enviar correos electrónicos personales sin que su empleador lo rastree de ninguna manera. Si está utilizando el mismo en el WiFi de su empleador, considere usar Tor o una VPN (que se explica a continuación) o encripte los contenidos del correo para mayor seguridad (como se explica más adelante).Habilitar la autenticación de dos factores

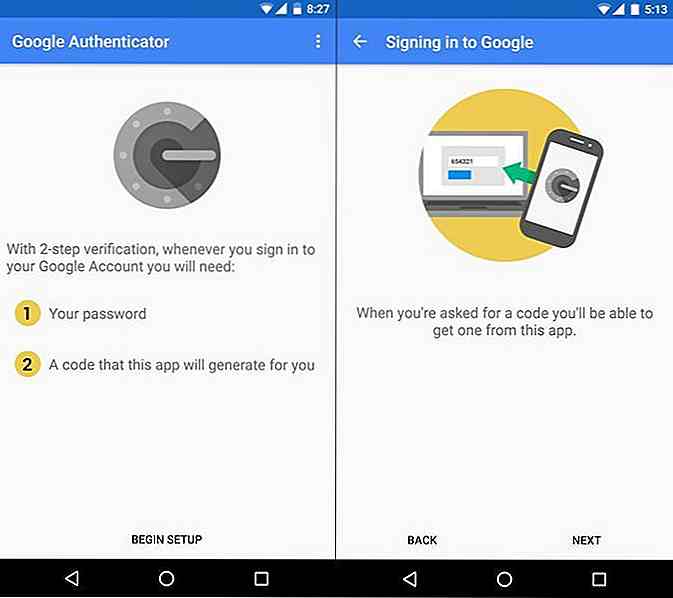

La autenticación de dos factores es un mecanismo de seguridad que solicita una segunda clave o frase de contraseña además de la contraseña . Lo mismo ha sido utilizado por los sistemas de alta seguridad (en forma de tokens duros RSA), pero ahora se genera y se envía a través de texto o correo electrónico o se genera mediante una aplicación inteligente .

La autenticación de dos factores evita que los fisgones accedan a sus cuentas en línea, incluso si obtienen sus contraseñas de alguna manera. Tenga en cuenta que no es compatible con todos los sitios web o servicios, sin embargo, muchos proveedores populares utilizan esta característica de seguridad (ver a continuación).

- Google: envía un código de verificación de 6 dígitos con un mensaje de texto o uno puede generarlo a través de su aplicación Authenticator [Acerca de | Descargar | Cómo activar]

- Facebook: su característica menos conocida de aprobación de inicio de sesión envía un código PIN de 6 dígitos por SMS cuando se intenta iniciar sesión desde una máquina nueva [Acerca de | Cómo activar]

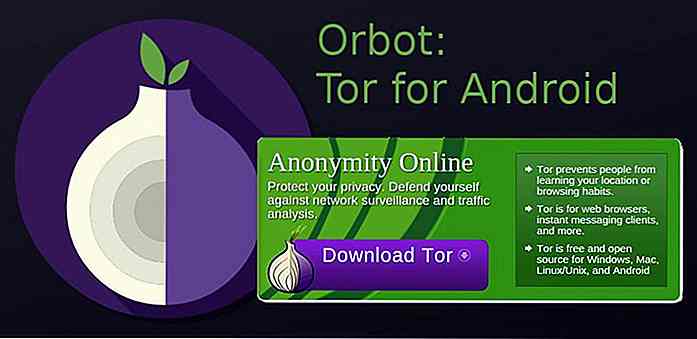

Use Tor o un servicio de VPN

Use Tor o un servicio de VPN Tor es un enrutador y encriptador de tráfico en línea, lo que les permite a todos creer que estás usando la web desde una ubicación diferente y encriptar tu tráfico para protegerte de las miradas indiscretas .

Una VPN es un encriptador de tráfico para disfrazar y proteger sus datos web para evitar el seguimiento y la censura de piratas informáticos, empleadores, proveedores de servicios de Internet y gobiernos.

El uso de Tor o una VPN evita que terceros supervisen sus actividades y lo mantiene a salvo de varios tipos de ataques y ataques . Ambas tecnologías enrutan sus sesiones web dentro de túneles encriptados para salvaguardar su privacidad.

Uno puede pensar en este túnel como un cable telefónico privado y de propiedad propia entre usted y la red Tor o el proveedor de VPN. Esto garantiza que ninguna otra persona pueda verificar o rastrear sus actividades en línea o revisar sus datos.

Compruebe a continuación cómo descargar y configurar Tor o las VPN populares fácilmente:

- Tor: punto a punto, enrutador de tráfico gratuito para y por entusiastas de la privacidad [Acerca de | Descargar | Cómo instalar]

- CyberGhost: servicio VPN popular y gratuito conocido y confiable por su calidad [Acerca de | Descargar | Cómo instalar]

- Spotflux: proveedor de VPN gratuito con adblock y funciones de compresión de datos [Acerca de | Descargar | Cómo instalar]

Cifre todo

Cifre todo El cifrado empaqueta los datos privados que incluyen contraseñas, finanzas, imágenes y videos dentro de contenedores protegidos por contraseña que funcionan como à ¢    un cuadro con un candado '. Solo usted y otras partes autorizadas (con contraseña) pueden abrir esa caja cerrada. Esto lo ayudará a mantener sus comunicaciones privadas y, por lo tanto, evitará varios tipos de ataques o robos.

Consulte a continuación algunas de las herramientas que ayudan a encriptar sus correos electrónicos, mensajes instantáneos, documentos en línea, datos en almacenes en la nube, etc.

- Tutanota: Inspirado por el principio de FOSS, ofrece un servicio de correo electrónico encriptado completamente gratuito de fábrica [Acerca de | Regístrate]

- Hushmail: brinda funciones de seguridad mejoradas para mantener sus correos electrónicos seguros y protegidos (incluidos los archivos adjuntos) [Acerca de | Registrate gratis]

- ChatCrypt: Encripta tus mensajes, haciéndolos legibles solo por los participantes que tengan la misma contraseña secreta [Acerca de | Cómo funciona]

- Cyph: una aplicación gratuita de mensajería en el navegador con encriptación integral para tener conversaciones privadas y encriptadas [Acerca de | Cómo utilizar]

- DocSecrets: un complemento para Google Docs que encripta información confidencial (como contraseñas) y resalta los textos secretos [Acerca de | Descargar | Cómo utilizar]

- Cryptomator: una herramienta gratuita de encriptación del lado del cliente para encriptar sus archivos antes de enviarlos o almacenarlos en cualquier almacenamiento en la nube en línea [Acerca de | Cómo usar | Descargar]

- SecureGmail: una herramienta gratuita de Streak para enviar correos encriptados usando su Gmail favorito (al receptor se le pide una contraseña para leer) [Acerca de | Cómo usar | Descargar]

- Mailvelope: una herramienta de cifrado de correo de código abierto que funciona para Gmail, Outlook, Yahoo Mail y algunos otros [Acerca de | Descargar | Cómo utilizar]

Utiliza tracki

Utiliza tracki - Ghostery: lo protege de los rastreadores desconocidos y le brinda la capacidad de administrar sus datos personales [Acerca de | Descargar]

- Desconectar: admite búsquedas y búsquedas privadas, y evita que el malware y los programas publicitarios de los sitios web rastreen tus actividades [Acerca de | Descargar | Cómo utilizar]

- Adblock Plus: Bloquea varios rastreadores, anuncios molestos, dominios comprometidos, ventanas emergentes y anuncios de video mientras navegas por la web [Acerca de | Descargar]

- Privacy Badger: Bloquea los anuncios de espionaje y los rastreadores invisibles de la supervisión de sus acciones en línea (y proviene de EFF) [Acerca de | Descargar]

Complementos ng-blocker

Los complementos bloqueadores de seguimiento son extensiones de navegador que le ayudan a deshacerse de los rastreadores en línea, las agencias de publicidad y otras organizaciones que rastrean y alimentan sus datos. Dichos registradores mantienen un registro de todo lo que hace en línea (qué sitios web visita, qué búsquedas realiza, en qué anuncios hace clic, etc.).

El uso de complementos de bloqueador de seguimiento o bloqueo de publicidad en su navegador le permite navegar por la web de forma privada sin que nadie controle sus actividades en línea en busca de ganancias monetarias. También minimiza el tiempo de carga de la página y ahorra el ancho de banda de Internet (por pequeña proporción, sin embargo).

Encuentre a continuación los enlaces para descargar y configurar tales complementos entre navegadores y plataformas:

Entender las cookies del navegador

Entender las cookies del navegador La mayoría de los sitios instalan cookies en su navegador, que se utilizan para rastrear sus datos de sesión y la información de inicio de sesión del usuario siempre que esté navegando en el mismo sitio web.

Algunas cookies también se utilizan para el seguimiento entre sitios, para servir adware y mostrar irritantes ventanas emergentes. Los hackers pueden, lamentablemente, secuestrar estos para obtener acceso a sus cuentas registradas.

Instalar herramientas de administración de cookies

Para evitar que las cookies rastreen sus datos o revelen información importante, debe administrar las cookies mediante las herramientas de administración de cookies .

Estas herramientas le otorgan un control total sobre las cookies en el navegador: visualícelas, adminístrelas o desactívelas. Al almacenar las cookies correctas y eliminar todas las cookies sospechosas o confidenciales (que contienen información de inicio de sesión o cuenta), puede estar seguro de que no pondrán en peligro la seguridad de sus datos o cuentas registradas.

- Administrador de cookies: un complemento de Google Chrome que le permite agregar, editar y eliminar cookies a través de la barra de herramientas [Acerca de | Descargar]

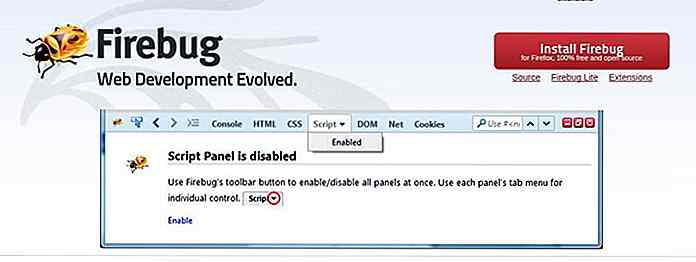

- Firebug: un complemento de Firefox que gestiona las cookies en su navegador y ayuda a filtrarlas y eliminarlas fácilmente [Acerca de | Descargar | Cómo instalar]

- IECookiesView: una herramienta de terceros que detalla todas las cookies en Internet Explorer y lo ayuda a administrarlas [Acerca de | Descargar]

¿Le resultó útil para asegurar su experiencia en línea? ¿Conoces más consejos? Por favor comparta su conocimiento y experiencia con nosotros a través de la sección de comentarios a continuación.

¿Le resultó útil para asegurar su experiencia en línea? ¿Conoces más consejos? Por favor comparta su conocimiento y experiencia con nosotros a través de la sección de comentarios a continuación.

Cómo detectar y detener el seguimiento de correo electrónico

Existen numerosos servicios que le permiten al remitente rastrear los correos electrónicos, incluso cuando se abrió el correo electrónico, en qué enlaces se hizo clic, qué dispositivo se utilizó e incluso la ubicación actual del destinatario. Y todo esto sin el consentimiento del lector.Por lo tanto, creo que los correos electrónicos deben ser algo personal y el seguimiento de correos electrónicos es una forma de invasión de privacidad. Entonces

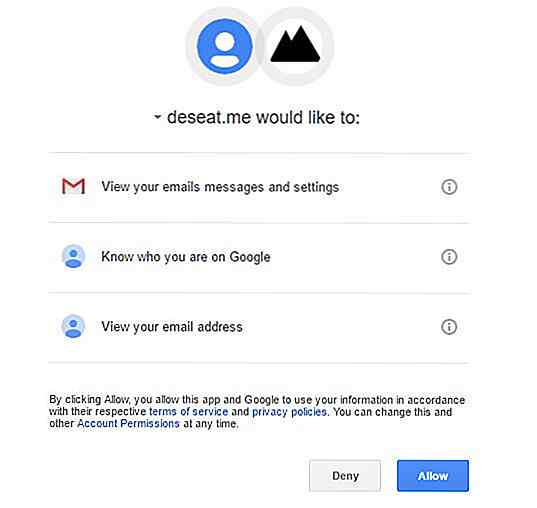

Haz un seguimiento y elimina las cuentas con las que te registraste con Deseat.me

Es un desafío realizar un seguimiento de los servicios que ha suscrito a través de su cuenta de correo electrónico a lo largo de los años. Te tengo suerte si estás usando Gmail, hay un servicio llamado Deseat.me. Le permite rastrear y, en algunos casos, eliminar servicios asociados a su cuenta. Ahora puede olvidarse de hacer clic en "reportar spam" todos los días.Al ut