es.hideout-lastation.com

es.hideout-lastation.com

Lo bueno, lo malo y lo feo de la seguridad de Bitcoin

Probablemente sea seguro suponer que Bitcoin llegó para quedarse . Sí, es un poco volátil y sí, otras criptomonedas son mucho más fáciles de extraer y mucho más baratas de comprar, pero el número cada vez mayor de formas de gastar bitcoins, más el hecho de que todavía está presente después de ser proclamado muerto numerosas veces en los últimos años, es un testimonio de la resistencia de la criptomoneda más popular y polarizante del mundo.

Sin embargo, eso no significa que debas saltar ciegamente a Bitcoin. Además del alto precio de la entrada, una serie de eventos en el último año han demostrado que, si bien el protocolo de Bitcoin en sí mismo puede ser seguro, los monederos y servicios utilizados para almacenar e intercambiar Bitcoin pueden no serlo.

A continuación se presenta una breve descripción de la seguridad del protocolo de bitcoin en sí mismo, así como algunas instancias notables de robo de bitcoin a gran escala.

Cifrado y la cadena de bloques

Bitcoin es una de las muchas criptomonedas disponibles en la actualidad. Las criptomonedas son monedas digitales que implementan la criptografía como parte central del protocolo, para establecer monedas seudónimas (o anónimas) y descentralizadas.

Bitcoin utiliza el cifrado SHA-256 tanto para su sistema de Prueba de trabajo (PoW) como para la verificación de transacciones. La seguridad del protocolo bitcoin radica en una de sus características fundamentales, la blockchain de transacción .

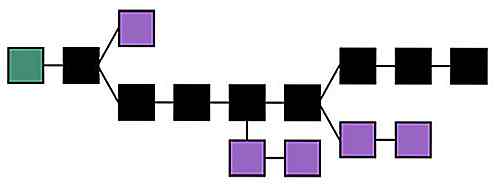

Bitcoin Blockchain

El blockchain es básicamente una cadena de múltiples "bloques" que contienen el historial de transacciones . El blockchain comienza con el bloque inicial, conocido como el bloque de genesis . Las transacciones y los hashes resueltos añaden nuevos bloques después de este bloque de generación, creando una cadena de bloques.

La imagen a continuación muestra una visualización de la cadena de bloques, con el bloque de genesis en verde y la cadena de bloques más larga en negro:

(Fuente de la imagen: Wikipedia)

(Fuente de la imagen: Wikipedia)

Dentro del protocolo bitcoin, el blockchain que ha visto la mayor cantidad de trabajo realizado se considera el mejor blockchain y el que se refiere a todo el protocolo al verificar las transacciones. Los bitcoins se consideran gastados una vez que se ha verificado una transacción.

Doble gasto

Es posible (a pesar de creer lo contrario) engañar a la cadena de bloques y gastar los mismos bitcoins dos veces, una acción conocida como gasto doble.

Hay varias maneras en que esto se puede hacer. Si un comerciante no espera la confirmación de la transacción, los atacantes pueden gastar doblemente los bitcoins enviando rápidamente dos transacciones conflictivas a la red. Otra forma es pre-minar una transacción en un bloque y luego gastar las mismas monedas, antes de liberar el bloque en la cadena de bloques.

Sin embargo, la cantidad de potencia de cálculo necesaria para tener éxito en esto hace que sea menos productivo que solo para extraer bitcoins legítimamente .

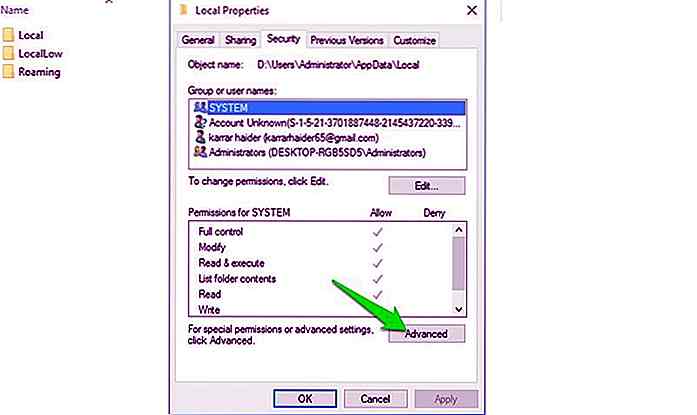

Carteras de Bitcoin

Los bitcoins se almacenan en billeteras, pero a diferencia de, por ejemplo, una cuenta de PayPal, estas "billeteras" en realidad no almacenan las bitcoins por sí mismas . A pesar de la cantidad de implementaciones y formatos diferentes, generalmente las billeteras contendrán una clave pública que se usa para recibir bitcoins (similar a un número de cuenta bancaria). También contiene una clave privada que se utiliza para verificar que usted es realmente el propietario de los bitcoins que está tratando de gastar.

Almacenamiento de Bitcoins fuera de línea

Las carteras generalmente se almacenan digitalmente, ya sea localmente o en línea, pero hay formas más seguras de almacenar bitcoins . Sus "billeteras" de bitcoin pueden imprimirse y almacenarse en papel. Una billetera de papel es una hoja de papel con sus claves privadas y públicas impresas.

También hay billeteras de hardware, que almacenan información clave en hardware sin conexión. La ventaja de las billeteras de hardware radica en el hecho de que los datos clave se almacenan en un área protegida de un microcontrolador y que son inmunes al software y virus que pueden robar billeteras almacenadas en computadoras normales.

Los bitcoins almacenados en billeteras de hardware también se pueden usar directamente, a diferencia de las billeteras de papel, que deben introducirse o importarse al software. Pi-Wallet (foto abajo) es uno de los pocos monederos de hardware actualmente disponibles. Incluso puedes construir tu propio Pi-Wallet.

Brechas de seguridad

Como se mencionó anteriormente, el protocolo de bitcoin en sí mismo puede ser lo suficientemente seguro, pero esto no se extiende a todos los sitios y servicios que se ocupan de bitcoin. Aquí hay un resumen rápido de algunas de las instancias más notables de problemas relacionados con la seguridad en el último año o dos.

Inputs.io

En octubre de 2013, entradas en línea Bitcoin wallet service.io fueron pirateadas dos veces. Un total de 4, 100 Bitcoins, por un valor aproximado de $ 1.2 millones en ese momento, fueron robados a través de un ataque de ingeniería social, obteniendo acceso a los sistemas de inputs.io alojados en Linode, un proveedor de alojamiento en la nube.

Al comprometer una serie de cuentas de correo electrónico, comenzando con una cuenta de correo electrónico que el fundador de inputs.io había establecido seis años antes del ataque, el hacker logró obtener acceso a la cuenta del sitio en Linode y restablecer la contraseña de la cuenta del sitio .

monte Gox

monte Gox, que solía ser uno de los principales servicios de intercambio de Bitcoin, se ha declarado en bancarrota y ha perdido una cantidad asombrosa de bitcoins: ¡$ 468 millones!

monte La desaparición de Gox comenzó a principios de febrero cuando, junto con otros sitios de intercambio de Bitcoin como BTC-e, congeló los retiros de Bitcoin citando fuertes ataques de Denegación distribuida de servicios (DoS) destinados a aprovechar la maleabilidad de transacciones de bitcoin .

En pocas palabras, la maleabilidad de las transacciones significa que es posible modificar las transacciones válidas para que las transacciones parezcan no haber tenido éxito, cuando en realidad fue un éxito .

(Fuente de la imagen: Businessweek)

(Fuente de la imagen: Businessweek)

Sin embargo, la maleabilidad de las transacciones no es un problema nuevo . Tampoco es uno que sea imposible de resolver, como lo ha señalado el desarrollador de Bitcoin, Greg Maxwell.

De hecho, otros intercambios de Bitcoin como Bitstamp y BTC-E siguen operativos, habiendo resuelto los problemas de su parte y reanudado las transacciones de procesamiento dentro de los días posteriores a la congelación inicial de las transacciones. Sin embargo, lo más condenable de todo es el ya mencionado bitcoins perdido y la deficiente seguridad y contabilidad en Mt Gox, como se detalla en una serie de diapositivas filtradas. Es posible que haya habido más tras bastidores que solo problemas con la maleabilidad de las transacciones.

Silk Road 2.0

En febrero de este año, se robaron $ 2.7 millones en bitcoins de la cuenta de depósito en garantía de Silk Road 2.0. Este atraco se produjo aproximadamente al mismo tiempo que los ataques DoS antes mencionados en los intercambios de bitcoins como el monte. Gox, y explotó la misma maleabilidad de transacción en el protocolo bitcoin.

Sin embargo, a diferencia de los intercambios de bitcoin, que se cerraron como medida de precaución, Silk Road 2.0 no se apagó y fue atacado durante una fase de relanzamiento cuando todos los bitcoins se almacenaron en almacenamiento en caliente.

Sin embargo, algunos usuarios, como los que están en DarkNetMarkets de Reddit, creen que la historia de la piratería fue un encubrimiento, y que Silk Road 2.0 fue una estafa desde el principio .

La idea es que el nuevo Dread Pirate Roberts configure el sitio expresamente para robar los bitcoins de los usuarios, aprovechando la confianza presente en el nombre de Silk Road. La naturaleza ilícita de los productos comprados y vendidos en Silk Road 2.0 ayudaría a tal esfuerzo, ya que haría que las víctimas lo piensen dos veces antes de buscar ayuda de las fuerzas del orden público .

Botnet "Pony"

En el transcurso de 5 meses (septiembre de 2013 - enero de 2014), los delincuentes utilizaron una botnet conocida como Pony para infectar una gran cantidad de computadoras, robando hasta $ 220, 000 en bitcoins y otras criptomonedas. Pony era el mismo botnet que se descubrió que había robado más de dos millones de contraseñas y las había almacenado en un servidor propiedad de los hackers.

Pony infectó las computadoras y robó las billeteras bitcoin almacenadas localmente en las máquinas infectadas, lo que demuestra de manera efectiva los peligros de almacenar billeteras Bitcoin en dispositivos conectados a Internet.

51% de ataque

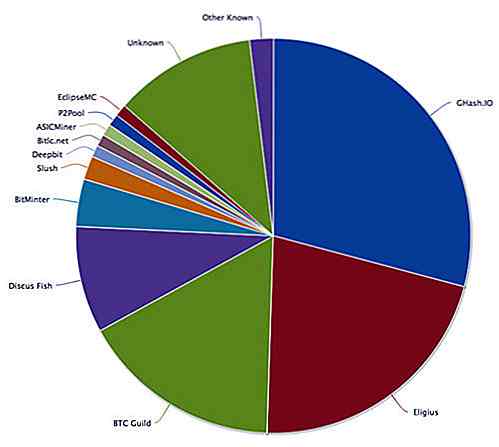

Esto no es una violación de seguridad per se, pero es una de las debilidades más peligrosas de la red bitcoin . Cuando un individuo o un grupo de individuos posee más del 50% de la potencia de cómputo dentro de la red de bitcoin, la red se abre a la posibilidad de un ataque del 51% . La ventaja en la potencia de cómputo puede usarse para bifurcar la cadena de transacción principal. y cometer fraude, incluido el doble gasto discutido anteriormente.

Si bien esto puede parecer exagerado, la red bitcoin estuvo casi expuesta a tal ataque a principios de este año. En enero, el pánico se propagó cuando Ghash.io, un grupo de minería, comenzó a acercarse a ese límite del 50%. La situación se resolvió sin incidentes, debido a que los mineros dejaron Ghash.io para piscinas más pequeñas, así como también la decisión de la piscina de dejar de aceptar nuevos mineros .

Si bien la reacción muestra que la red Bitcoin puede autorregularse, tener que depender de los mineros y los propietarios de los grupos haciendo lo correcto es problemático, por decir lo menos. La distribución de la energía minera se ha vuelto menos concentrada, pero existe la posibilidad de que un ataque del 51% aún pueda ocurrir.

(Fuente de la imagen: Blockchain.info)

(Fuente de la imagen: Blockchain.info)

Pensamientos finales

Es difícil negar que haya problemas de seguridad con Bitcoin. Sin embargo, un tema recurrente es el hecho de que estas brechas y problemas de seguridad tienen menos que ver con el protocolo en sí, y mucho más con las personas y los servicios que manejan y almacenan estos bitcoins.

Por ejemplo, el robo de inputs.io bitcoin y el botnet Pony aprovecharon las billeteras almacenadas en línea y en las computadoras conectadas a Internet. Simplemente almacenar Bitcoins en una billetera de ahorro sin conexión, como una billetera de papel o hardware, debería eliminar el riesgo de que roben las billeteras bitcoin a través de Internet. Mientras que parte del dinero perdido en el monte. El fiasco de Gox fue en verdad de billeteras fuera de línea, hay conjeturas de que esto fue un resultado directo de cómo el monte. Gox implementó un sistema automatizado que extraía carteras sin conexión cuando era necesario.

Cambios Dodgy

Los peligros de los sitios e intercambios que alguna vez fueron de confianza, como el monte. Sin embargo, Gox y Silk Road 2.0, ya sea pirateados o implosionados y desconectados, no se descartan tan fácilmente. La falta de una autoridad central que regule el bitcoin puede verse como una fortaleza, pero también es una debilidad. Por un lado, puede ser mucho más difícil responsabilizar a individuos o empresas a través de canales legales.

Sin embargo, lo más importante es que el ecosistema no regulado de bitcoin significa que no hay forma de garantizar que los servicios y los intercambios cumplan con los estándares de confiabilidad y seguridad . Confiamos en los bancos porque sabemos que están muy regulados y no pueden establecerse por capricho. Esto claramente no ha sido el caso con los intercambios de bitcoin.

¿El futuro?

Curiosamente, las consecuencias del monte. Gox puede ser bueno para bitcoin. En una declaración conjunta emitida por cinco de los principales intercambios de bitcoin, se menciona la necesidad de medidas de seguridad adecuadas e independientemente auditadas para los custodios, junto con una mayor transparencia y responsabilidad .

Es concebible que tales medidas sean exactamente lo que necesita Bitcoin si quiere sobrevivir a los eventos recientes y restablecer su credibilidad y seguridad. Irónicamente, sin embargo, estas formas de regulación y auditoría pueden terminar yendo en contra del espíritu original de bitcoin . Sin embargo, queda por ver cómo se resolverá esta paradoja.

Cómo convertirse en un diseñador de interacción: un inicio en la carrera de IxD

El creciente campo del diseño de interacción abarca desde aplicaciones móviles hasta sitios web e incluso videojuegos. El conjunto de habilidades tiene una gran demanda, pero ¿qué es exactamente lo que necesita para comenzar una carrera en el diseño de interacción ?El diseño de interacción a menudo se ve como un combo de diseño UX y diseño de interfaz de usuario para proyectos de interfaz digital . Los diseñ

10 notorios hackers que llegaron a los titulares

Cuando las personas oyen hablar de la palabra "hacker", generalmente piensan en aquellos que son considerados hackers de sombrero negro. A diferencia de los hackers de sombrero blanco, que piratean los sistemas informáticos para ayudar a corregir fallas en la seguridad, los hackers de los hackers negros buscan más ganancias ilícitas . Y